更新时间:2023-12-07

1.功能简介

ARP攻击是指攻击者利用ARP协议的缺陷,发送ARP响应报文,把网关对应的MAC地址变成欺骗的MAC地址,从而导致网络中断或数据劫持的目的。为了避免此类攻击对无线网络安全性造成威胁,可以通过开启ARP防御功能来进行有效防御

2.ARP防御配置步骤

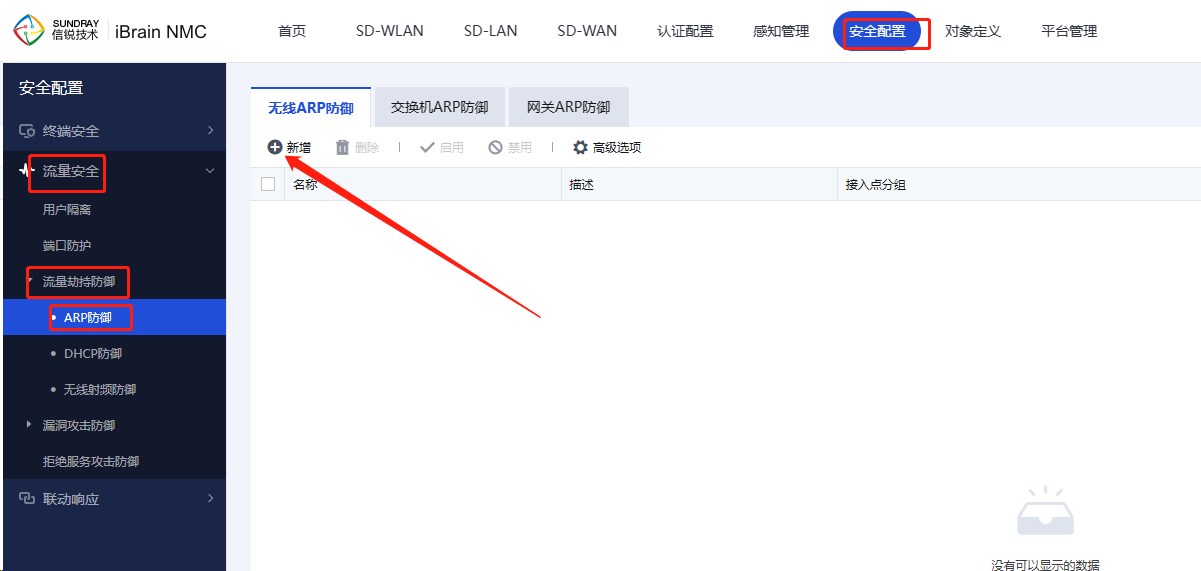

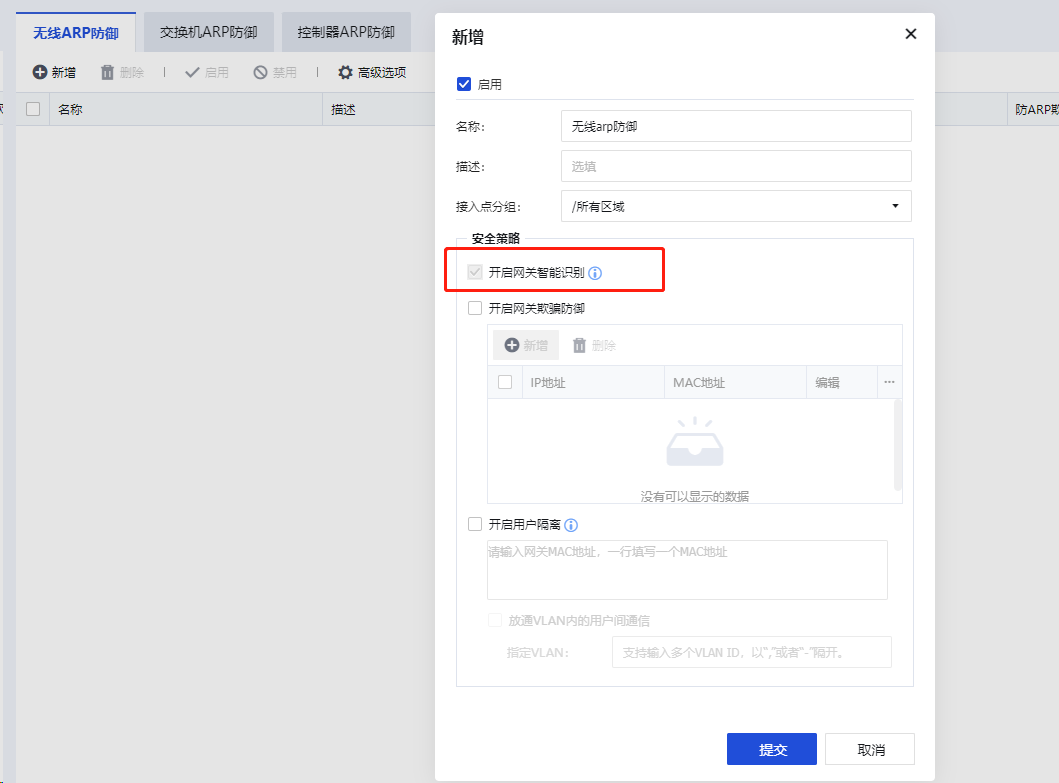

2.1.无线ARP防御

无线ARP防御支持网关ARP防御功能,以及无线用户隔离,确保网络安全。在【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【无线ARP防御】中开启。

1)网关智能识别:默认开启,开启后智能识别终端网关,如果所有终端都是静态IP,此功能不生效。

2)开启ARP欺骗防御:可手动添加需要保护IP及对应MAC地址,开启此功能后,手动配置和智能识别的网关会被默认保护起来。

3)开启无线用户隔离:禁止无线终端之前互相通信,可以选择放通部分VLAN内的用户通信。

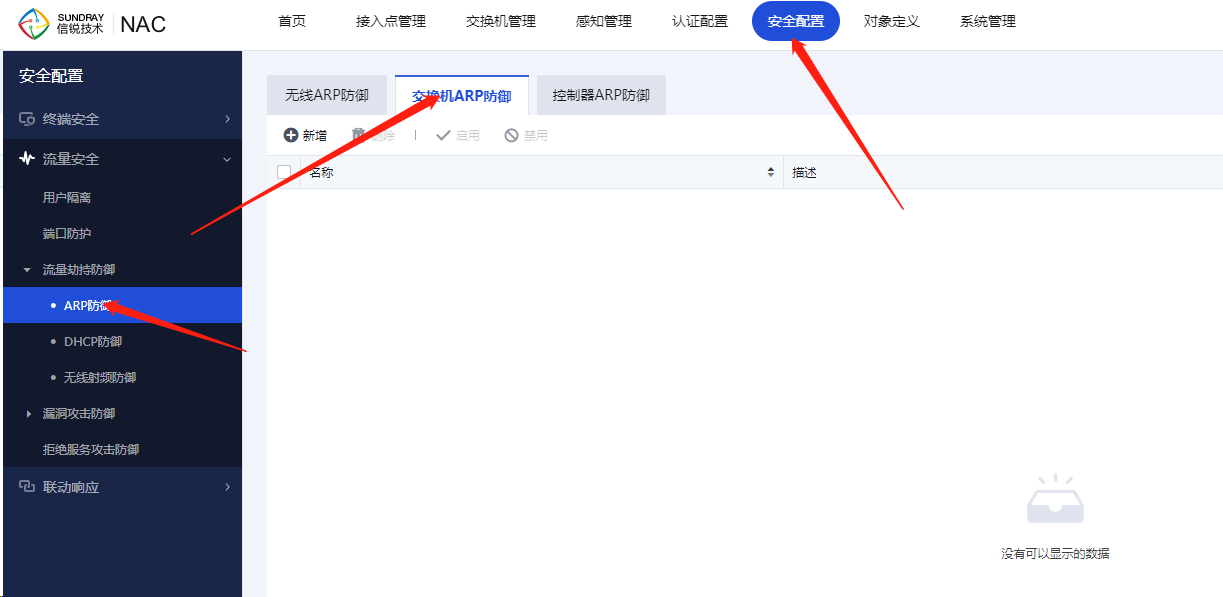

2.2.交换机ARP泛洪防御

2.2.1.ARP泛洪攻击说明

ARP泛洪攻击也叫拒绝服务攻击DoS(Denial of Service),主要存在这样的场景:

1、设备处理ARP报文和维护ARP表项都需要消耗系统资源,同时为了满足ARP表项查询效率的要求,一般设备都会对ARP表项规模有规格限制。攻击者就利用这一点,通过伪造大量源IP地址变化的ARP报文,使得设备ARP表资源被无效的ARP条目耗尽,合法用户的ARP报文不能继续生成ARP条目,导致正常通信中断。

2、攻击者利用工具扫描本网段主机或者进行跨网段扫描时,会向设备发送大量目标IP地址不能解析的IP报文,导致设备触发大量ARP Miss消息,生成并下发大量临时ARP表项,并广播大量ARP请求报文以对目标IP地址进行解析,从而造成CPU(Central Processing Unit)负荷过重。

2.2.2.交换机ARP泛洪防御配置

在【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【交换机ARP防御】中新建交换机ARP防御策略,在交换机分组中可以针对选中的交换机开启相关ARP策略。

1)开启端口报文限速和终端报文限速策略,通过ARP报文限速功能,可以防止设备因处理大量ARP报文,导致CPU负荷过重而无法处理其他业务,分为基于单个交换机端口报文限速和基于源MAC地址报文限速。

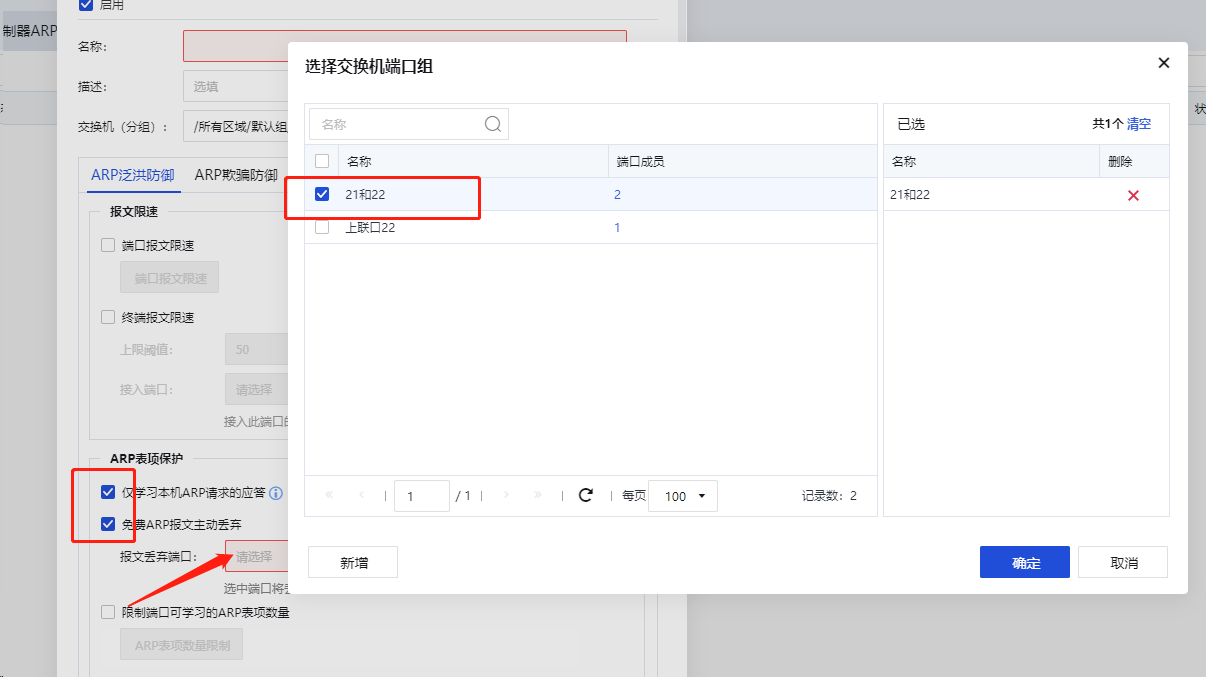

2)开启ARP表项保护策略:

开启“仅学习本机的ARP请求应答”后只有本设备主动发送的ARP请求报文的应答报文才能触发本设备学习ARP,其他设备主动向本设备发送的ARP报文不能触发本设备学习ARP。这可以防止设备收到大量ARP攻击报文时,ARP表被无效的ARP条目占满

开启“免费ARP报文主动丢弃”后设备直接丢弃免费ARP报文,可以防止设备因处理大量免费ARP报文,导致CPU负荷过重而无法处理其他业务。

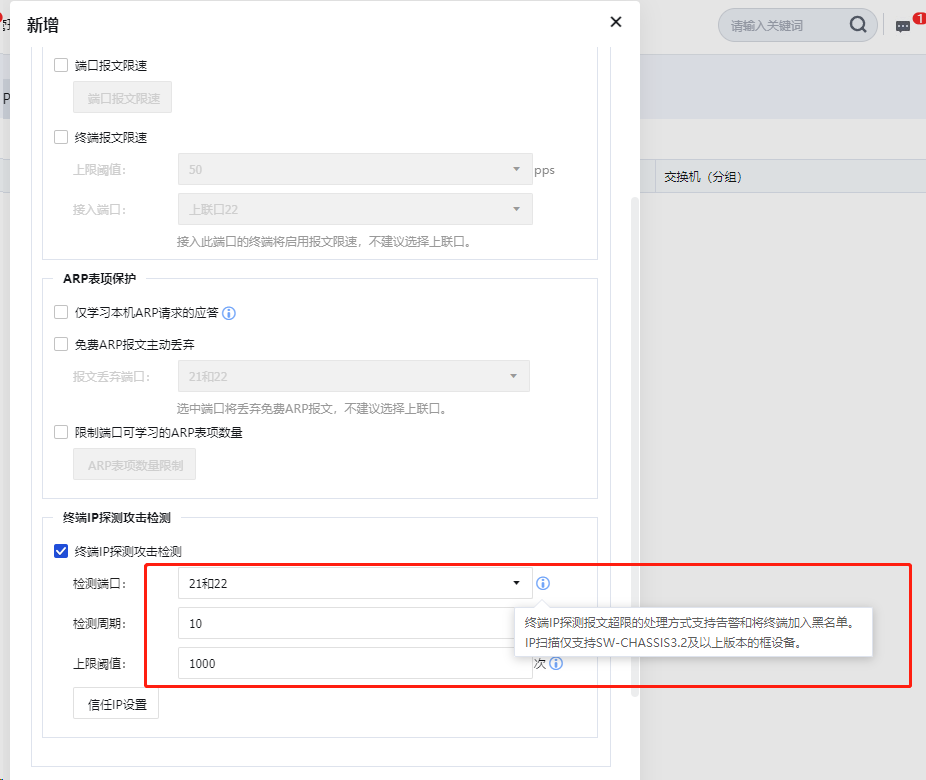

3)终端IP探测攻击检测:

通过终端IP探测攻击检测,可以防止设备因处理大量目的IP地址不可达的IP报文触发大量ARP Miss消息,设备触发ARP Miss消息会生成大量临时ARP表项并向网络发送大量ARP请求报文,这样就增加了设备CPU的负担,同时严重消耗目的网络的带宽资源。终端IP探测报文超限的处理方式支持告警和将终端加入黑名单。IP扫描仅支持SW-CHASSIS3.2及以上版本的框设备。

2.3.交换机ARP欺骗防御

2.3.1.ARP欺骗攻击说明

ARP欺骗攻击是指攻击者通过发送伪造的ARP报文,恶意修改设备或网络内其他用户主机的ARP表项,造成用户或网络的报文通信异常。ARP攻击行为存在以下危害:

1、会造成网络连接不稳定,引发用户通信中断。

2、利用ARP欺骗截取用户报文,进而非法获取游戏、网银、文件服务等系统的账号和口令,造成被攻击者重大利益损失。

2.3.2.交换机ARP欺骗防御说明

在【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【交换机ARP防御】中新建交换机ARP防御策略

1)开启ARP表项更新检查:设备在第一次学习到ARP之后,用户更新此ARP表项时通过发送ARP请求报文的方式进行确认,以防止攻击者伪造ARP报文修改正常用户的ARP表项内容

2)开启ARP报文合法性校验通过检查报文中的IP地址、MAC地址,直接丢弃非法的ARP报文,避免非法用户伪造ARP报文,刻意的进行ARP攻击。

3)开启基于DHCP的ARP绑定关系检测(DAI):当设备收到ARP报文时,将此ARP报文的源IP、源MAC(Media Access Control)、收到ARP报文的接口及VLAN(Virtual Local Area Network)信息和绑定表的信息进行比较,如果信息匹配,则认为是合法用户,允许此用户的ARP报文通过,否则认为是攻击,丢弃该ARP报文。本功能仅适用于DHCP Snooping(Dynamic Host Configuration Protocol Snooping)场景。

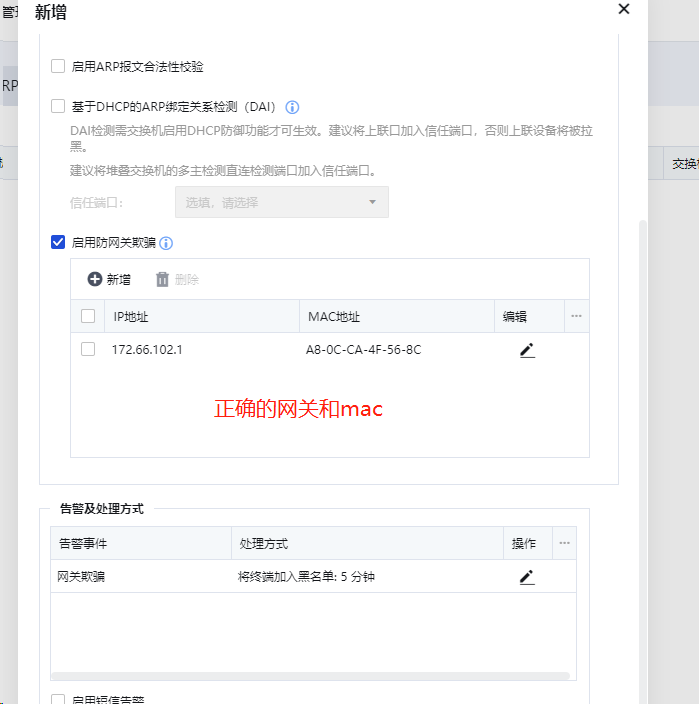

4)开启防网关欺骗:开启后丢弃源IP地址为网关设备IP地址的ARP报文,防止攻击者仿冒网关,建议在网关设备上开启。

2.4.控制器ARP防御

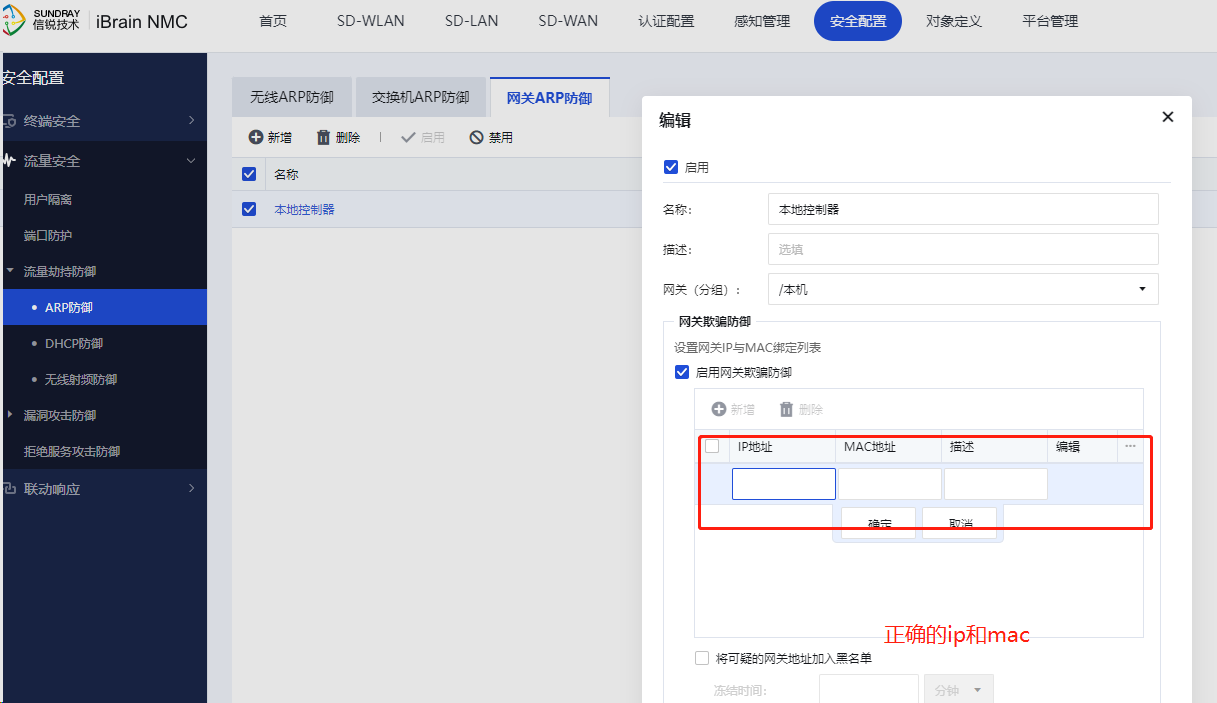

控制器ARP防御支持网关ARP防御功能,确保控制器网络安全。在【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【控制器ARP防御】中开启

网关防御欺骗防御支持将配置网关mac和ip的绑定关系,可以有效遏制这种攻击。适用于集中转发环境。