更新时间:2023-12-07

1功能简介

信锐NAC作为统一管理无线和有线的设备,在项目对接认证过程中经常会遇到有对接联软准入系统实现企业级认证的需求。本文主要介绍对接联软的案例,配置截图中菜单功能等可能随厂商版本不通而发生变动,可以具体咨询对应设备厂商工程师。

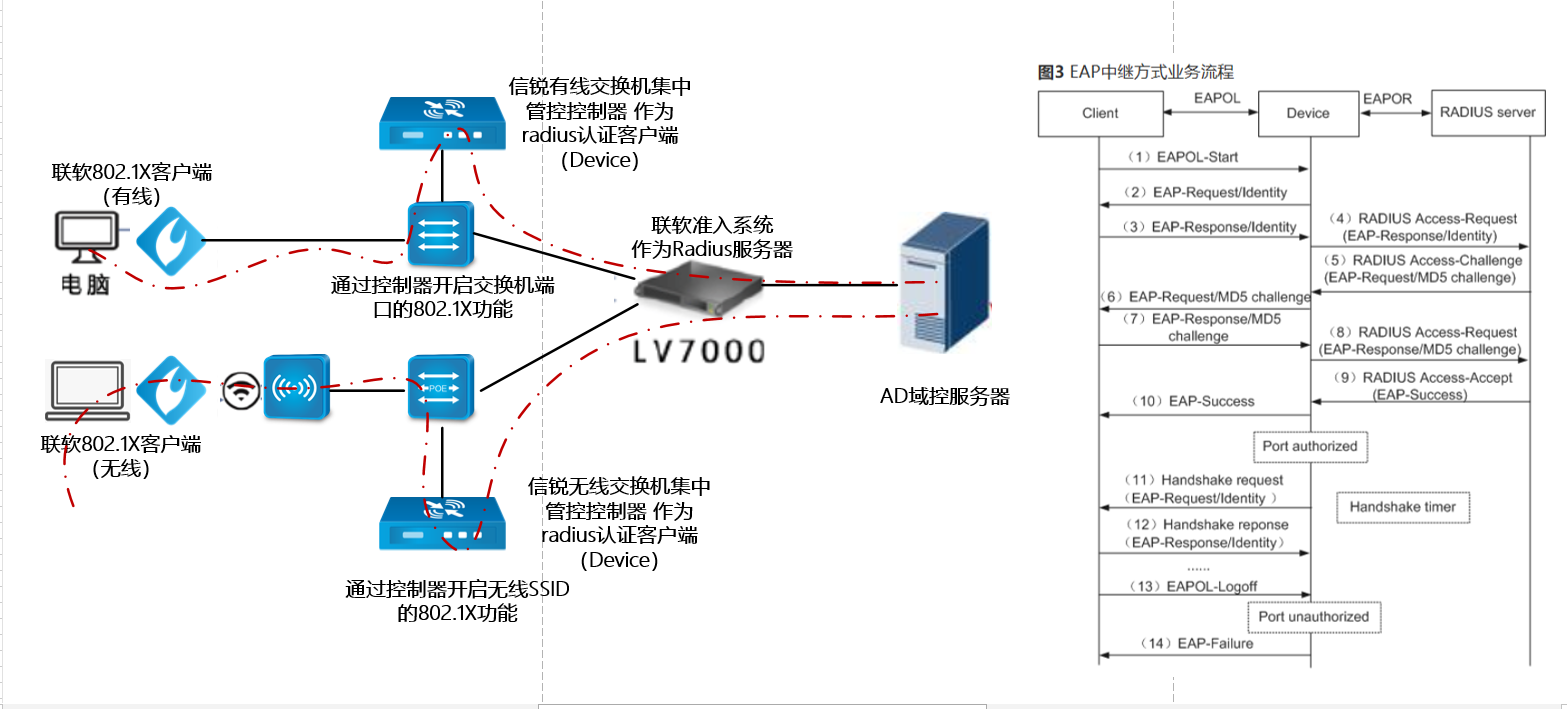

2EAP报文交互介绍

如下图所示为认证流程示意图,下面也简单讲述EAP中继过程的报文交互。

EAP中继认证的过程如下:

- 当用户需要访问外部网络时打开802.1x客户端程序,输入已经申请、登记过的用户名和密码,发起连接请求。此时,终端程序将向radius客户端发出认证请求帧(EAPOL-Start),开始启动一次认证过程。

- radius客户端收到认证请求帧后,将发出一个Identity类型的请求帧(EAP-Request/Identity)要求用户的终端程序发送输入的用户名。

- 终端程序响应radius客户端发出的请求,将用户名信息通过Identity类型的响应帧(EAP-Response/Identity)发送给radius客户端。

- radius客户端将终端发送的响应帧中的EAP报文封装在RADIUS报文(RADIUS Access-Request)中发送给radius认证服务器进行处理。

- radius服务器收到radius客户端转发的用户名信息后,将该信息与数据库中的用户名列表中对比,找到该用户名对应的密码信息,用随机生成的一个MD5 Challenge对密码进行加密处理,同时将此MD5 Challenge通过RADIUS Access-Challenge报文发送给radius客户端。

- radius客户端将radius服务器发送的MD5 Challenge转发给客户端。

- 终端收到由radius客户端传来的MD5 Challenge后,用该Challenge对密码部分进行加密处理,生成EAP-Response/MD5 Challenge报文,并发送给radius客户端。

- radius客户端将此EAP-Response/MD5 Challenge报文封装在RADIUS报文(RADIUS Access-Request)中发送给radius服务器。

- radius服务器将收到的已加密的密码信息和本地经过加密运算后的密码信息进行对比,如果相同,则认为该用户为合法用户,并向radius客户端发送认证通过报文(RADIUS Access-Accept)。

- radius客户端收到认证通过报文后向终端发送认证成功帧(EAP-Success),并将端口改为授权状态,允许用户通过端口访问网络。

- 用户在线期间,radius客户端会通过向用户终端定期发送握手报文的方法,对用户的在线情况进行监测。

- 用户终端收到握手报文后,向radius客户端发送应答报文,表示用户仍然在线。缺省情况下,若radius客户端发送的两次握手请求报文都未得到客户端应答,radius客户端就会让用户下线,防止用户因为异常原因下线而设备无法感知。

- 用户终端可以发送EAPOL-Logoff帧给radius客户端,主动要求下线。

- radius客户端把端口状态从授权状态改变成未授权状态,并向用户端发送EAP-Failure报文。

3配置步骤

3.1联软准入场景配置

以联软LV7000平台配置为RADIUS服务器,实现无线认证使用联软认证客户端进行认证。如下是联软侧配置。

1.在准入控制-网络准入控制设置-接入场景设置中,添加接入场景;

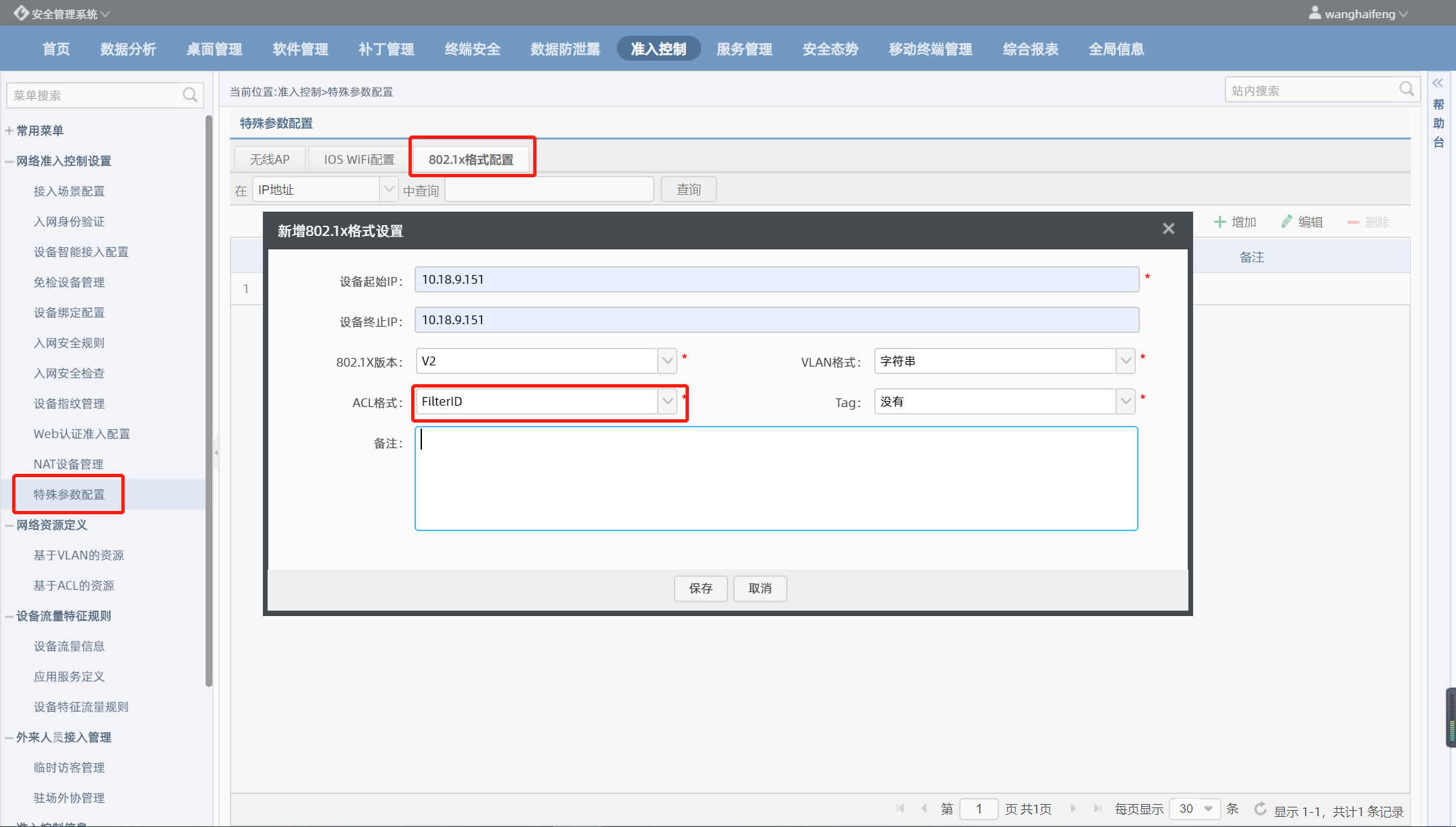

2.特殊参数配置

在准入控制-网络准入控制设置-特殊参数设置中,添加NAC。

3.安全助手配置

此步骤仅对接信锐控制器实现交换机有线认证时需要配置,在客户端管理-桌面安全助手-定制功能中新增no_send_eapuserinfo:1参数。

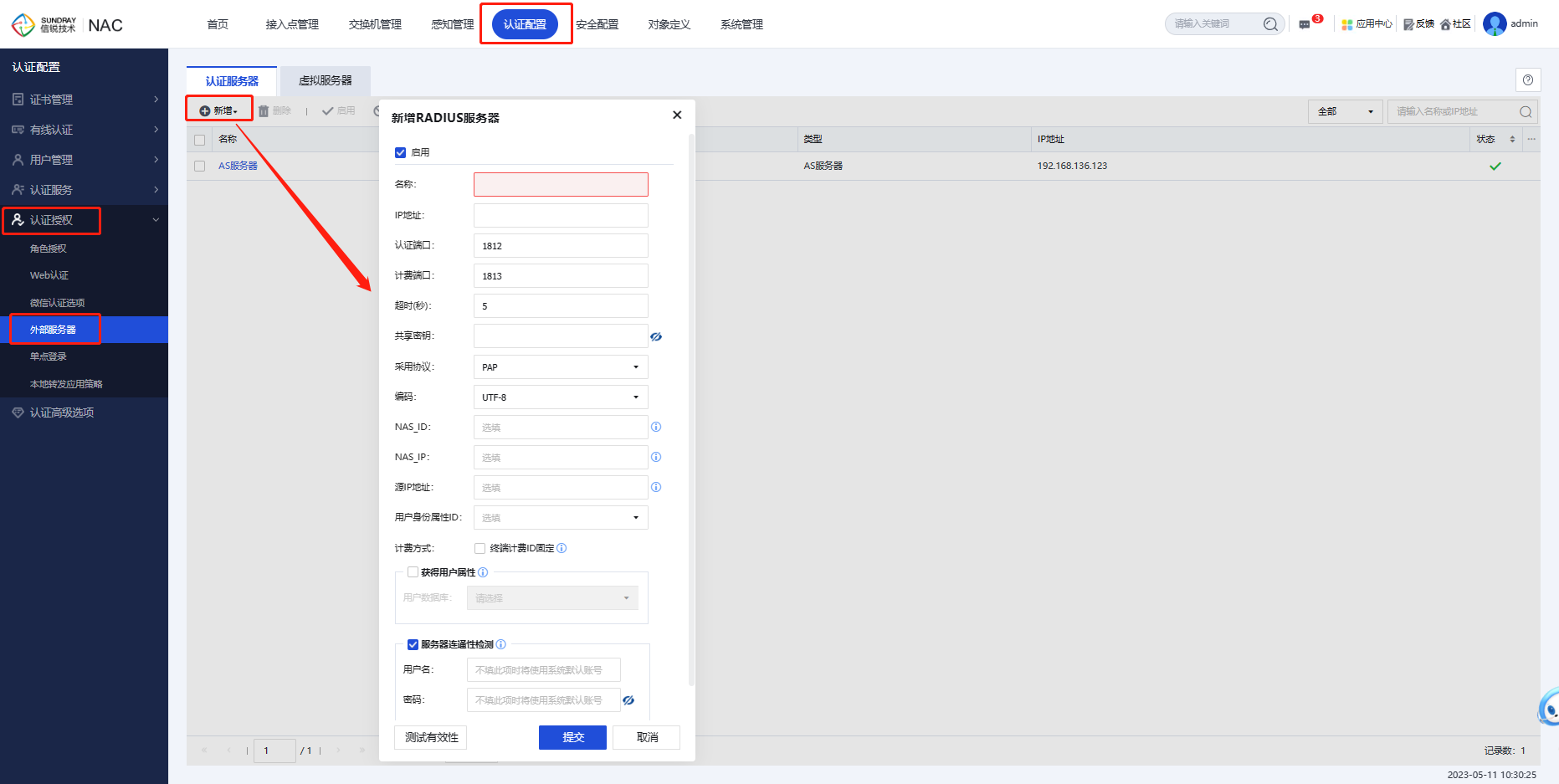

3.2NAC配置

3.2.1服务器参数配置

- 在【认证配置】→【认证授权】→【外部服务器】→【认证服务器】中新增radius服务器。

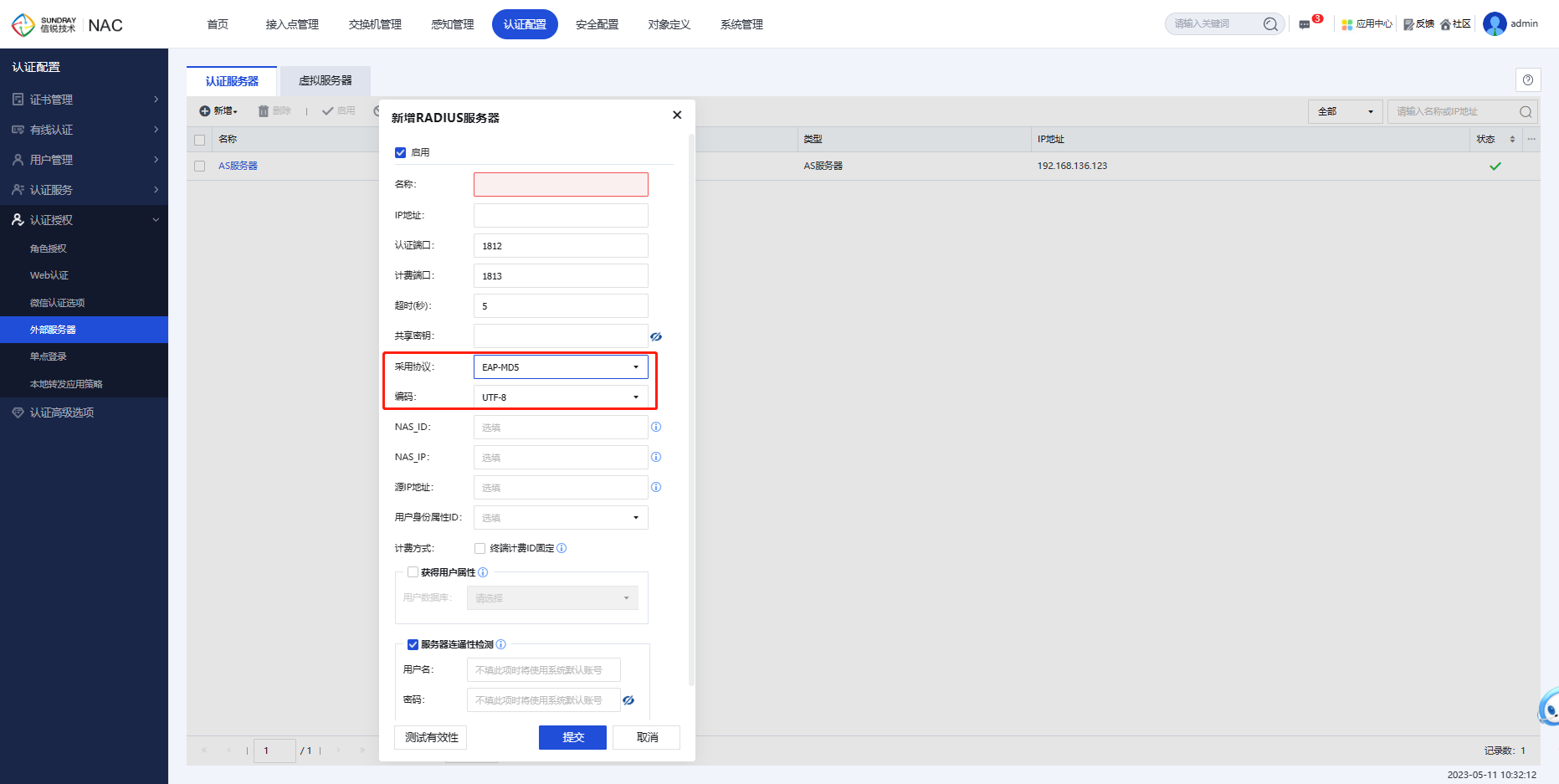

2)采用协议选择“EAP-MD5”,编码选择“UTF-8”(测试有效性 可以忽略(一般是测试不通的,但是不影响正常使用), 测试有效性 输入的Radius服务中认证用户的用户名和密码,控制器会把按照802.1X认证流程)

3.2.2无线网络配置

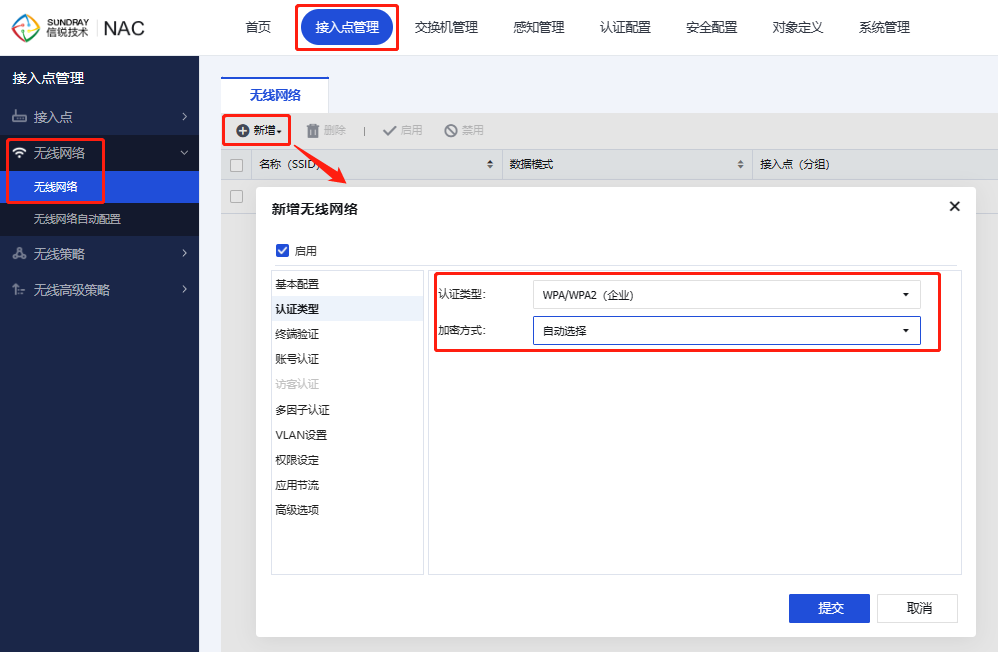

- 在【接入点管理】→【无线网络】中新增无线网络。SSID名称自定义,认证类型选择企业级。

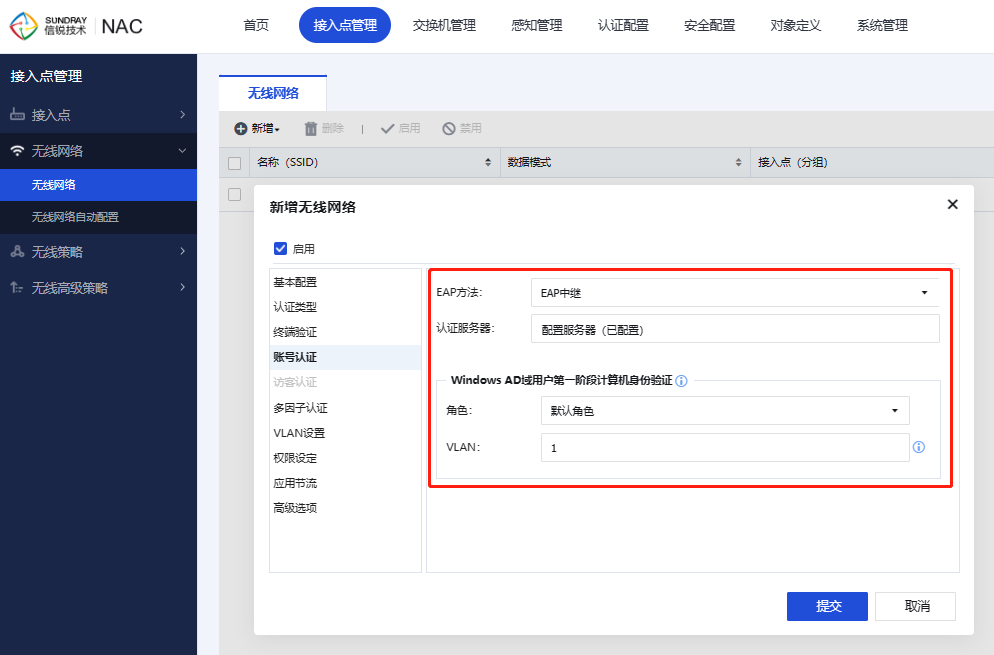

- 在账号认证这一栏中,EAP方法选择EAP中继,第一阶段vlan可以选择成某个guest vlan,通过ACL进行设置第一阶段能获取地址并只能允许访问某个认证服务器。认证服务器一栏中,选择上文添加的radius服务器。

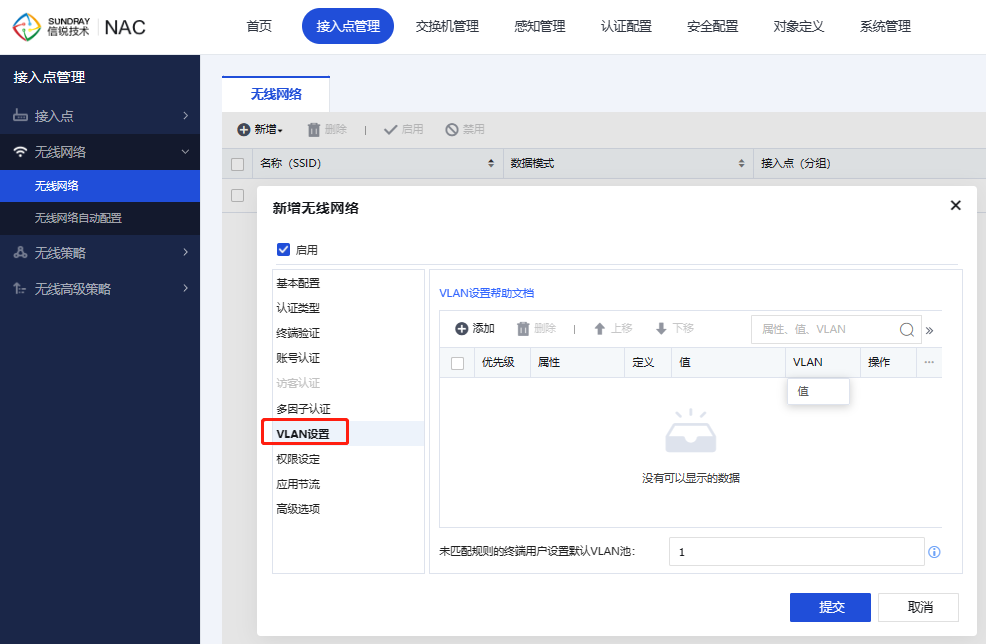

- 设置认证后用户vlan,根据实际业务需要进行填写。

3.3无线连接效果

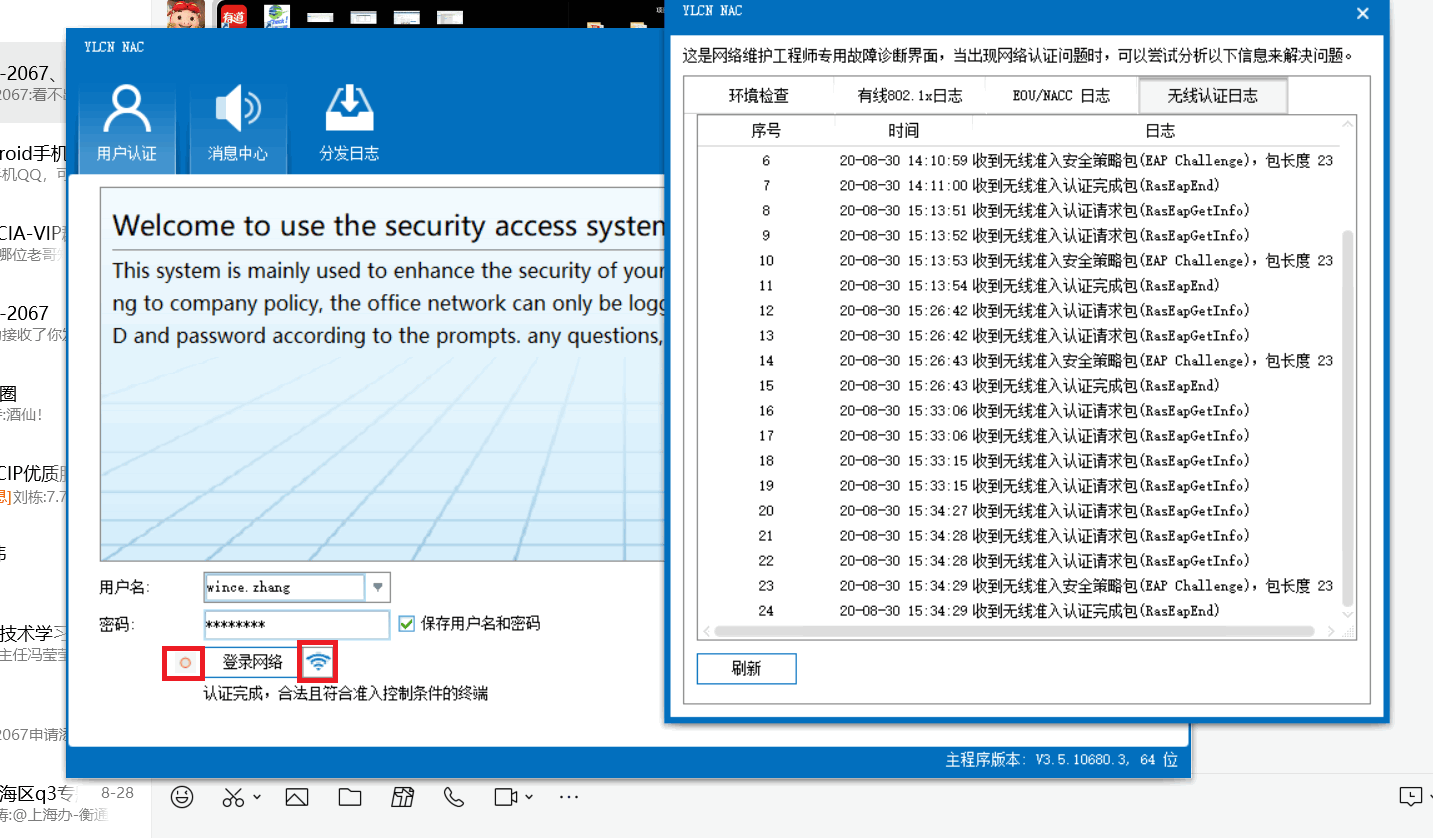

安装联软认证客户端后,可以进行无线连接测试,客户端设置用户名密码,选择登录无线网络,进行认证。注意登录到网络时无线和有线(802.1X)是要在联软准入控制台下发客户策略写入无线的SSID名称才可以的。认证成功后可以点击查看认证信息和流程

用户不用手工去点击无线链接,只要在联软客户端点开选择链接无线即可,由联软客户端发送EAP认证报文到新锐无线控制器 信锐无线控制器作为中继 把报文转为联软的控制平台,联软控制平台再将认证的用户名密码转给客户的LADP服务器进行认证。

4动态VLAN下发

基于第二、三章认证的基础上,可以针对用户需求做进一步权限和vlan划分,以下发动态vlan为例。

4.1联软服务器配置

TIPS:此步骤涉及联软配置,建议在客户允许或有联软工程师配合操作下进行,设置哪些用户认证返回哪些字段,需要提前跟用户和联软工程师沟通说明,5.2步骤是根据联软返回的字段进进行分配vlan。

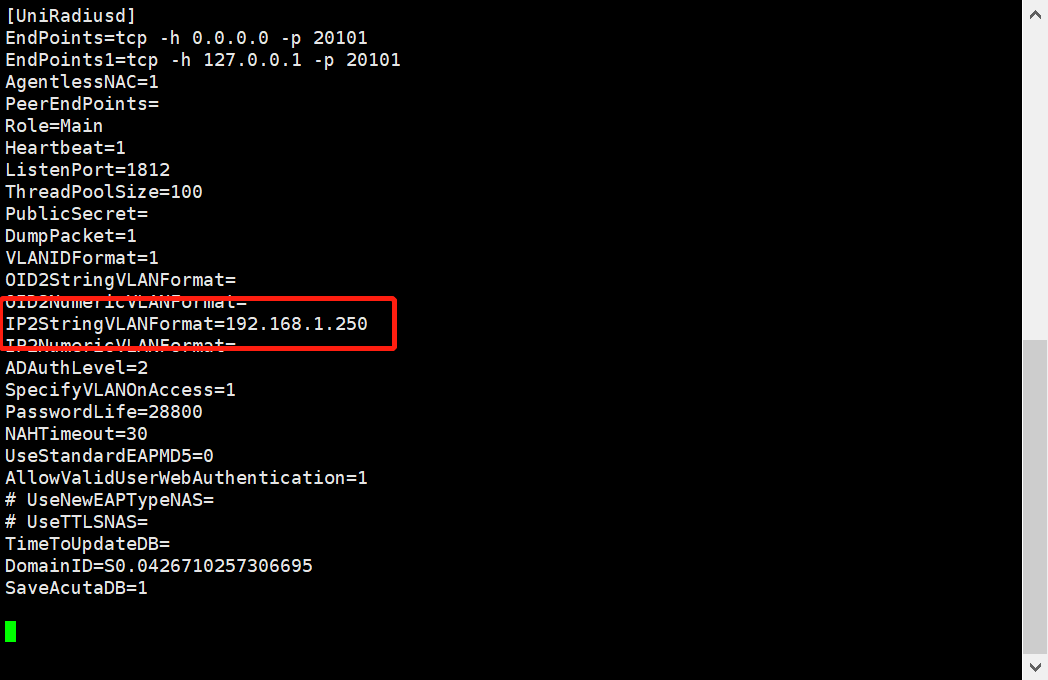

根据联软工程师建议,201904S之前的版本,需要在[UniRadius]模块下配置IP2StringVLANFormat,指定vlan下发格式为字符串格式

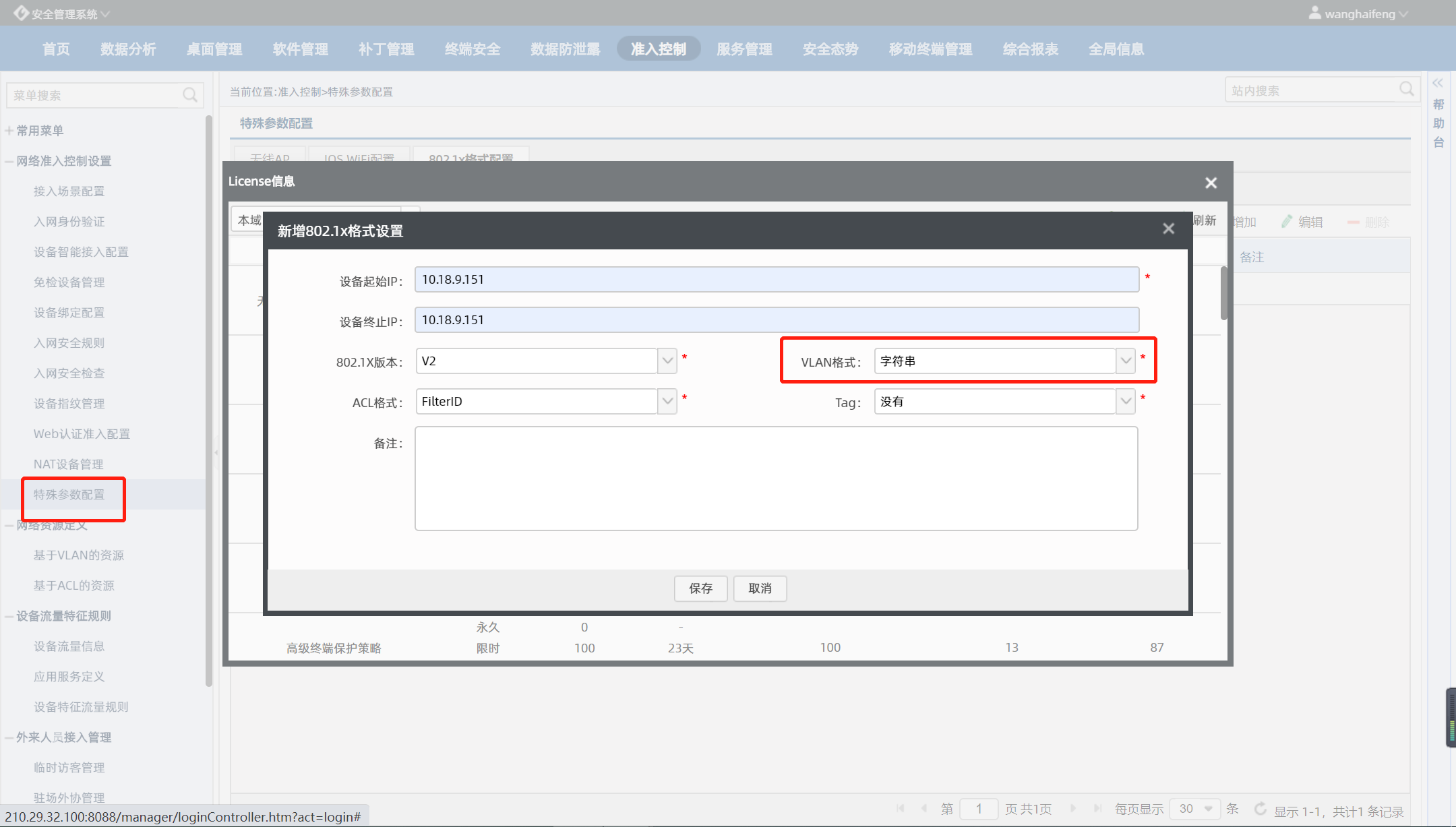

201904SP及以后的版本需要在“特殊参数”添加VLAN下发格式为“字符串”

4.2信锐控制器配置

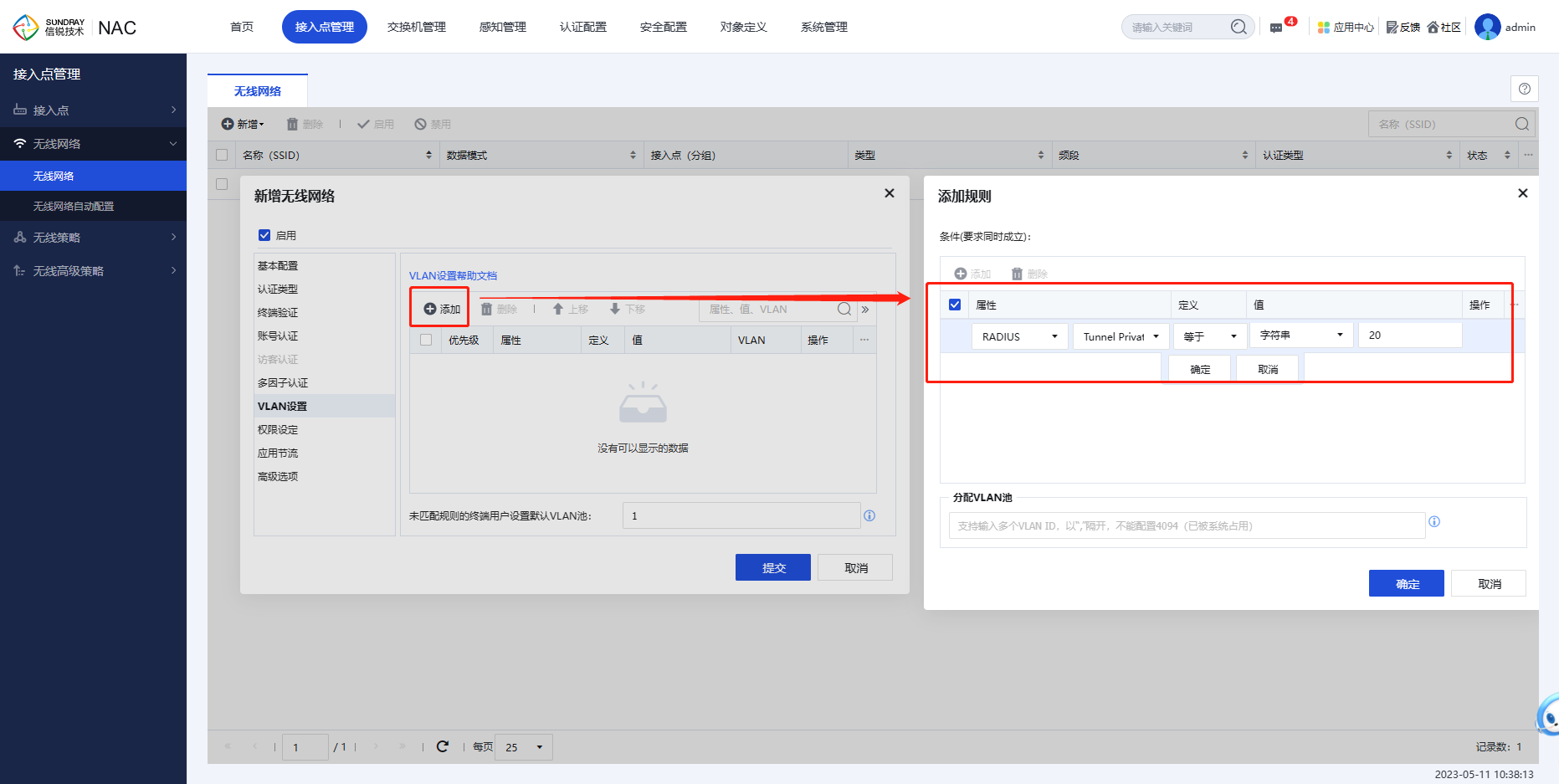

在3.3.2章节的基础上,设置用户vlan时,可以根据联软返回的字符串进行设置指定vlan,如图,联软返回的字符串会20,在vlan设置中新增规则,设置分配vlan20。

5动态ACL下发

5.1联软服务器设置

TIPS:此步骤涉及联软配置,建议在客户允许或有联软工程师配合操作下进行,设置哪些用户认证返回哪些字段,需要提前跟用户和联软工程师沟通说明,5.2步骤是根据联软返回的字段进进行分配角色。

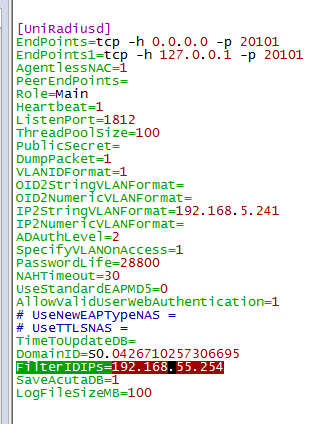

根据联软工程师建议,201904S之前的版本,需要在[UniRadius]模块下配置IP2StringVLANFormat,指定vlan下发格式为字符串格式

201904SP及以后的版本需要在“特殊参数”添加ACL下发格式为“FilterID”

5.2信锐控制器设置

在3.3.2章节基础上,可以通过联软返回的字段进行设置不同权限划分。由于NAC的权限是下发给角色,因此配置逻辑是设置不同的角色,然后在角色中调用不同的访问权限,最后在无线信号中使用规则分配不同角色。

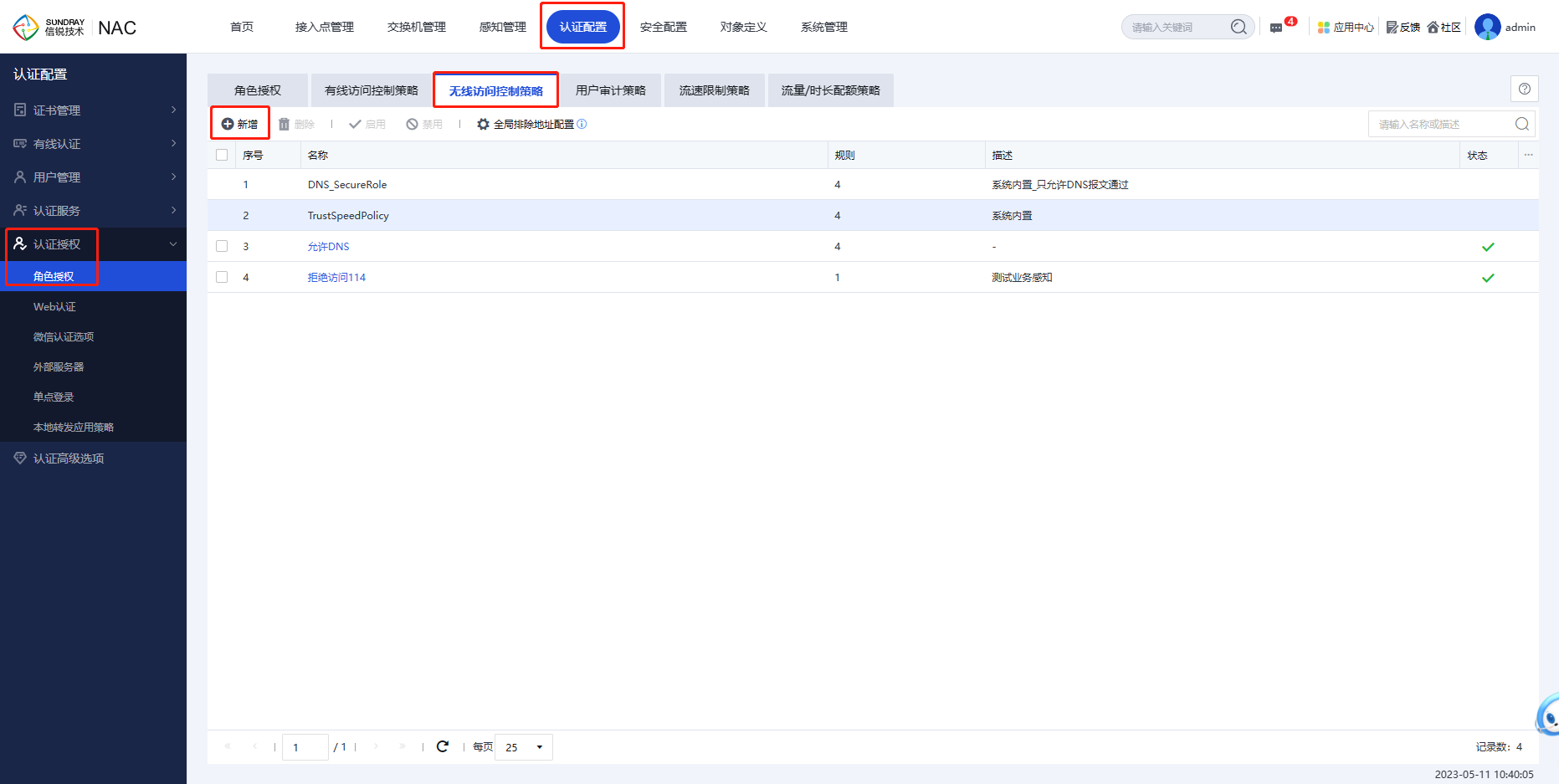

- 在【认证配置】→【认证授权】→【角色授权】→【无线访问控制策略】中新增访问控制策略;

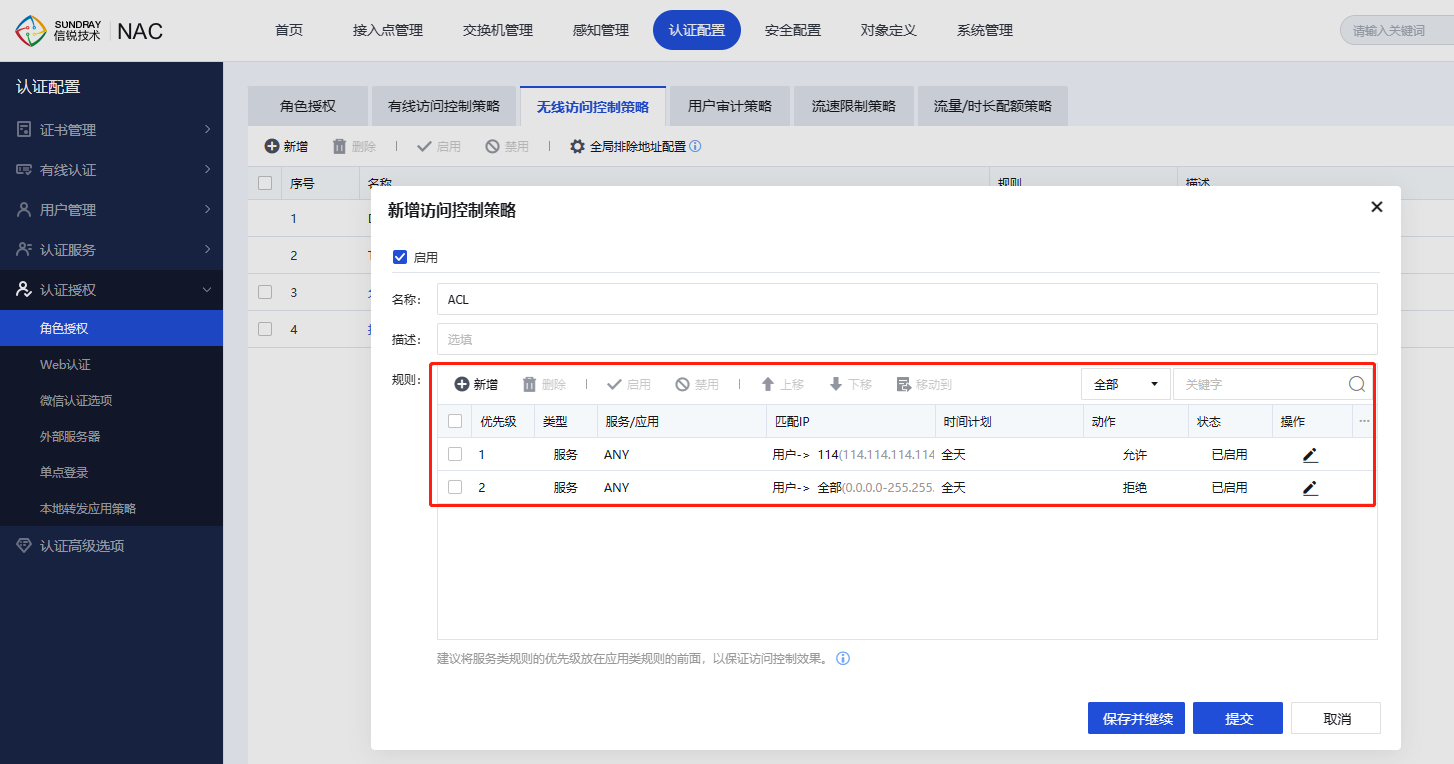

- 新增后跟局项目需要,设置ACL;

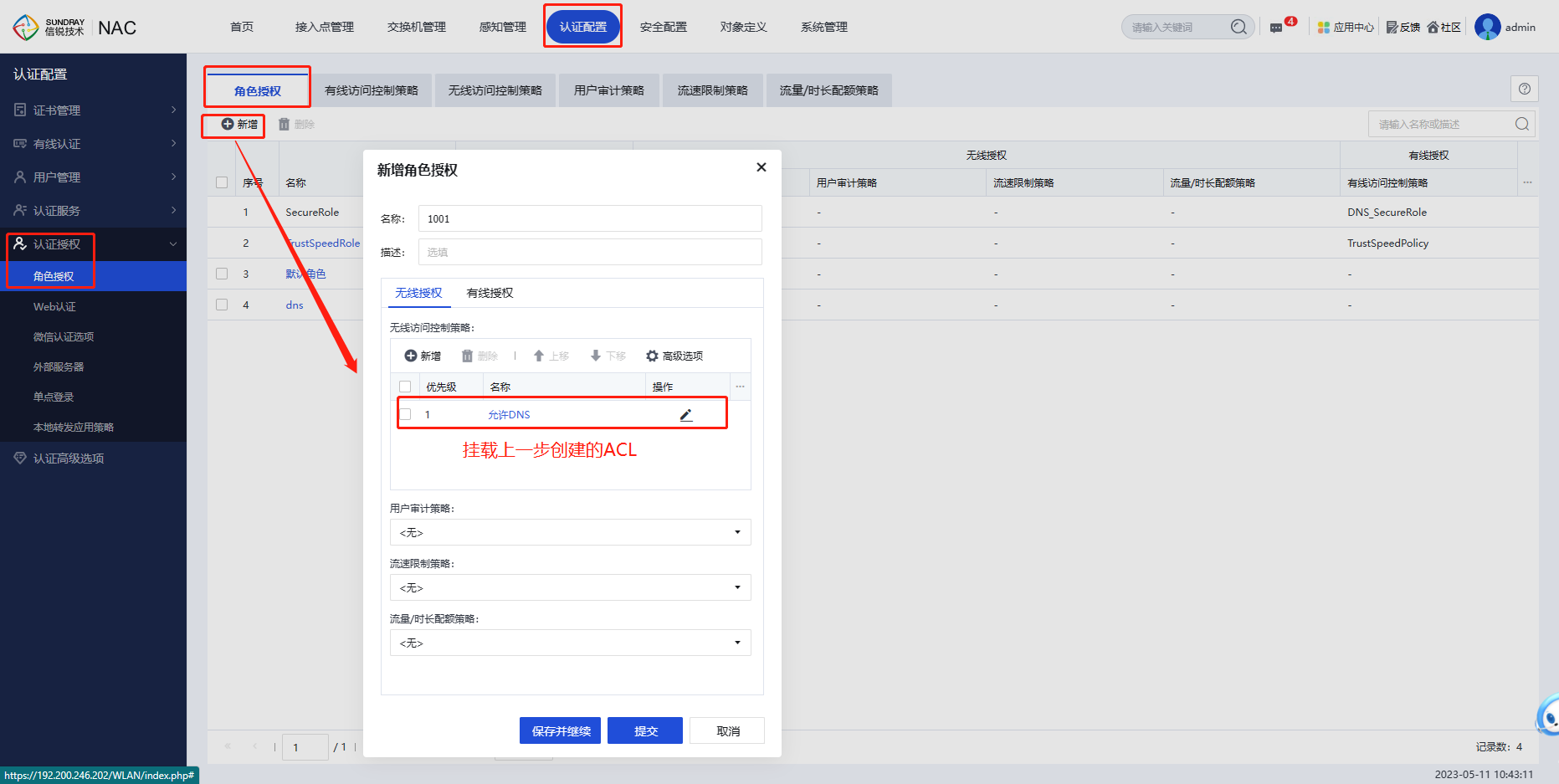

- 在【认证配置】→【认证授权】→【角色授权】中新增用户角色;

- 在【接入点管理】→【无线网络】中新增无线网络,根据项目实际需求,匹配Radius相关权限;