更新时间:2023-12-07

1功能简介

对无线安全检测功能可以实时检测无线钓鱼、 非法 AD-Hoc、 BSSID 冲突检测、 DDOS 攻击和洪泛攻击等基于 WLAN 的无线攻击行为避免无线信息泄露,化解无线风险, 为用户的无线网络安全保驾护航。

在 NAC上激活的 AP 的三种工作模式:

normal 模式仅转发业务数据,并对工作信道做主动扫描;Hybrid模式转发业务数据的同时,定期执行跨信道扫描和执行反制任务;monitor 模式完全不转发业务数据,一直跨信道扫描, 并执行反制任务;在执行反制过程中,如果 AP 处在 hybrid 和 monitor 模式是都能进行反制,但是hybrid 工作模式定期执行反制,同时兼职进行业务数据转发,因而反制和数据转发功能都会相应减弱,默认只反制 1、6、11 的 hybrid 模式,若自定义信道为 3、8、13,则会在 3、 8、13 信道发送反制广播包;而 monitor 工作模式可以专门进行扫描和执行反制任务。 如果有反制需求,建议设置专门处于 monitor 模式的 AP,提升反制效果。

2配置步骤

2.1新增防护策略

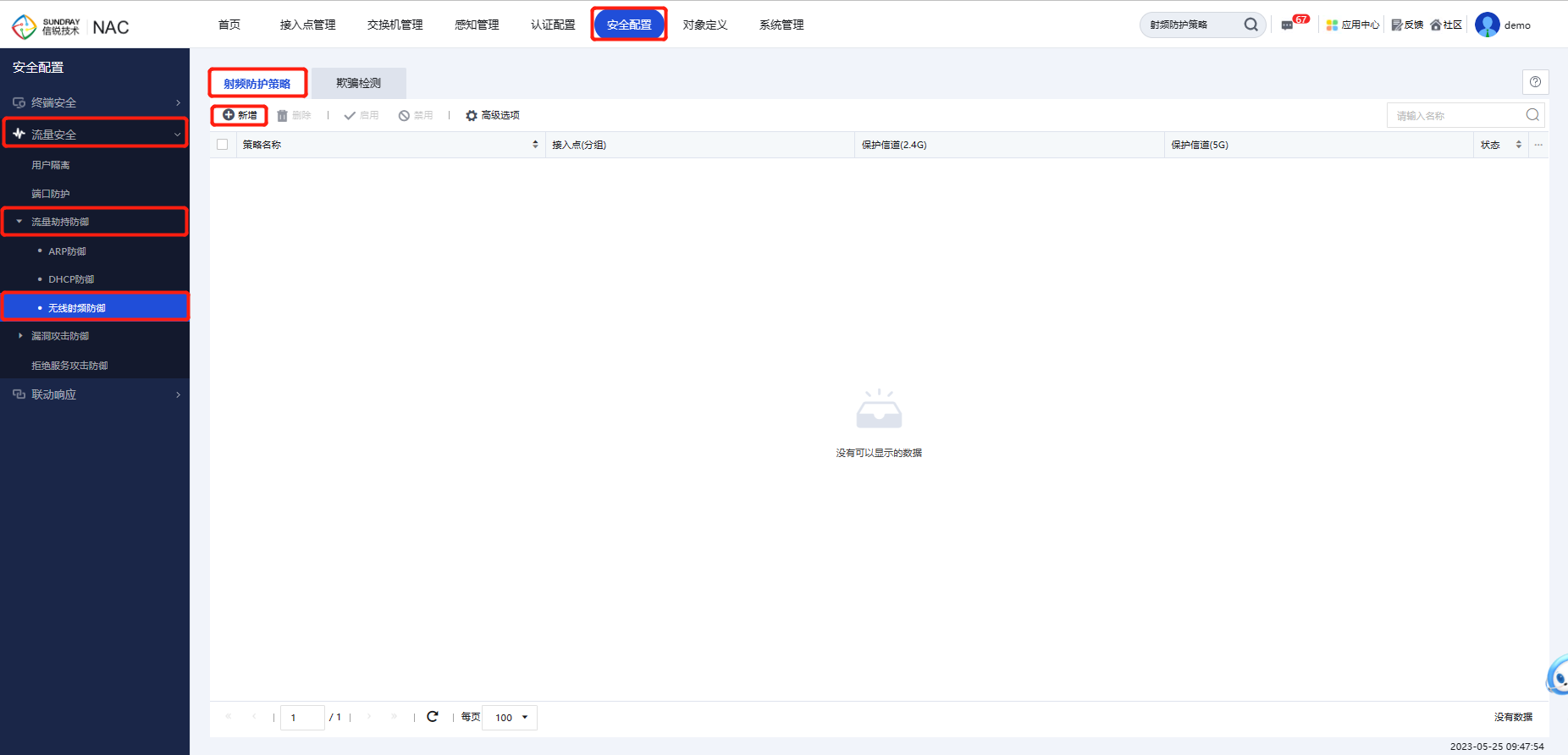

【安全配置】-【流量安全】-【流量劫持防御】-【无线射频防御】-【射频防护策略】-新增射频防护策略

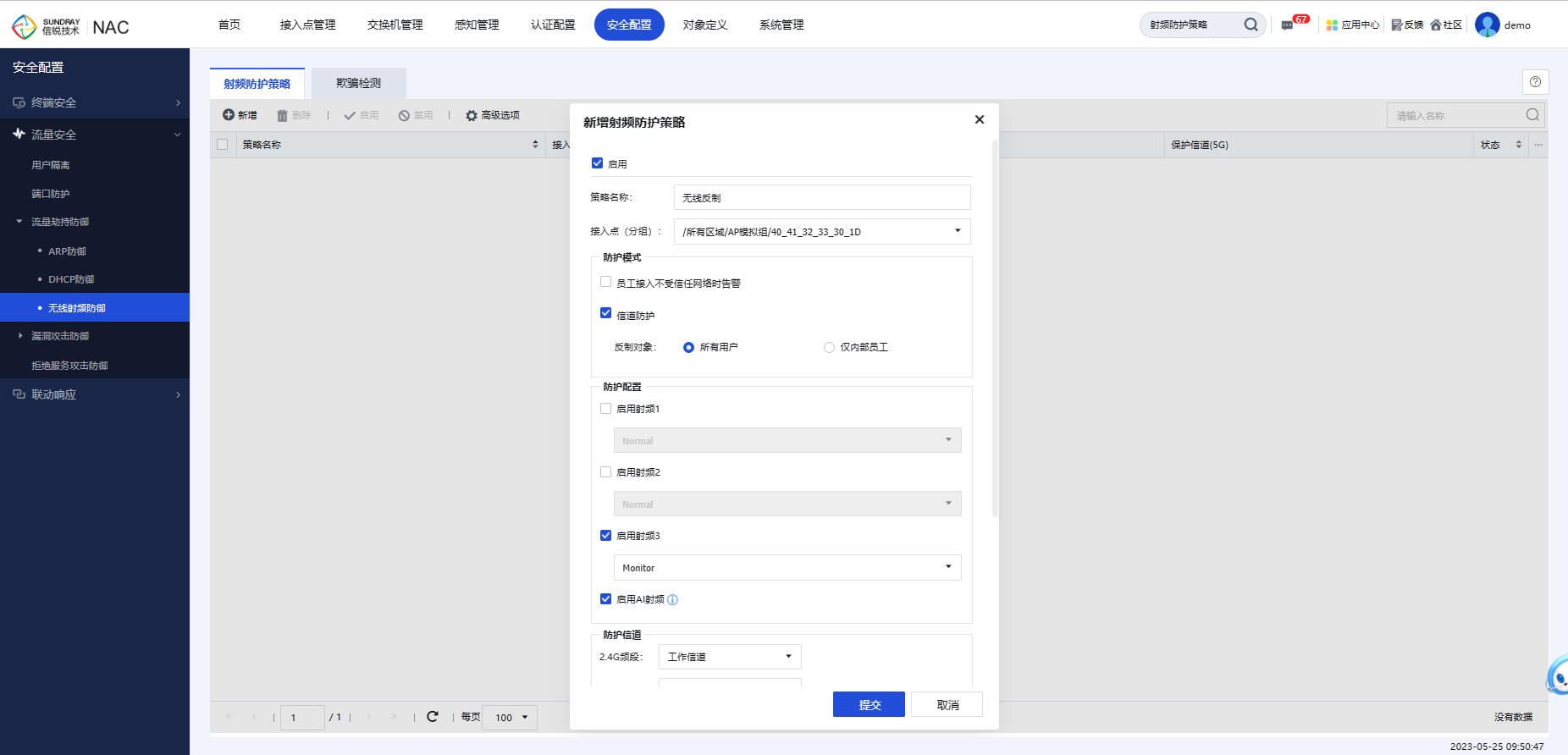

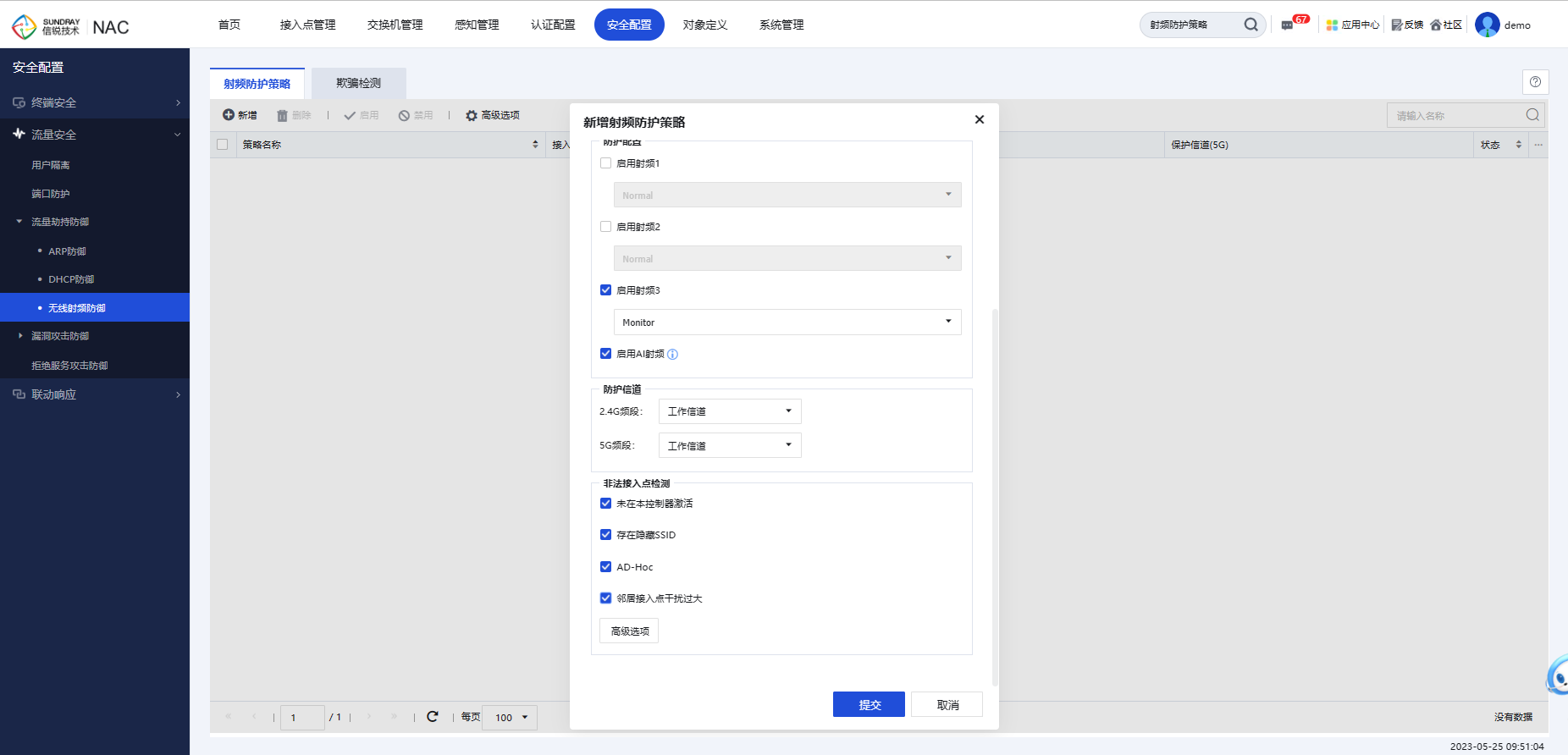

选择提前设定好的反制 AP(根据点位图来设定),这里设置成 Monitor 模式;并勾选如下图所示内容:

2.2设置防护特定SSID和MAC

1)【将未在本 NAC 上激活的接入点视为非法接入点】勾选此项则反制其他所有无线信号;未勾选的情况下,可以设置以下两项:

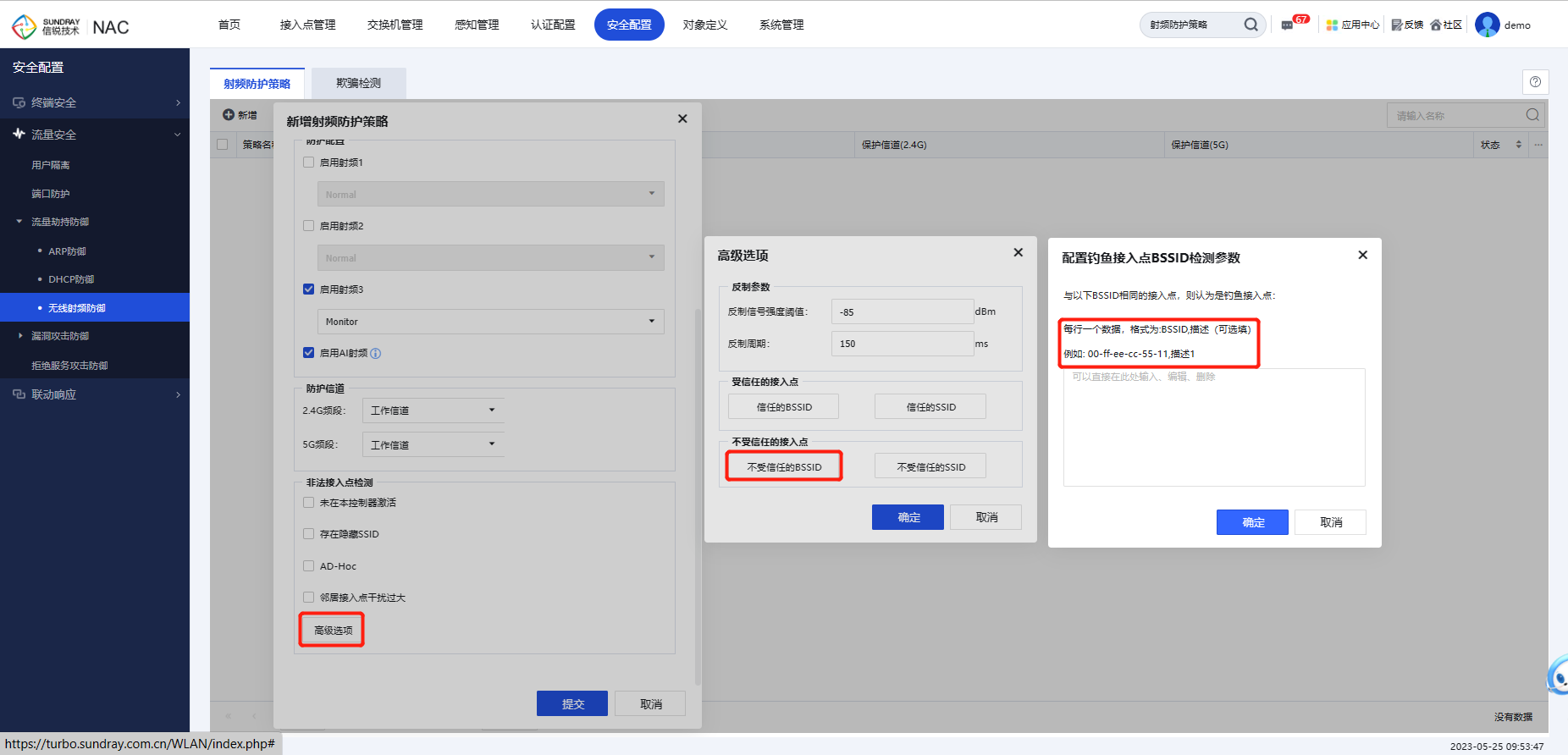

【BSSID反制参数】只反制指定的钓鱼接入点,填写钓鱼接入点MAC

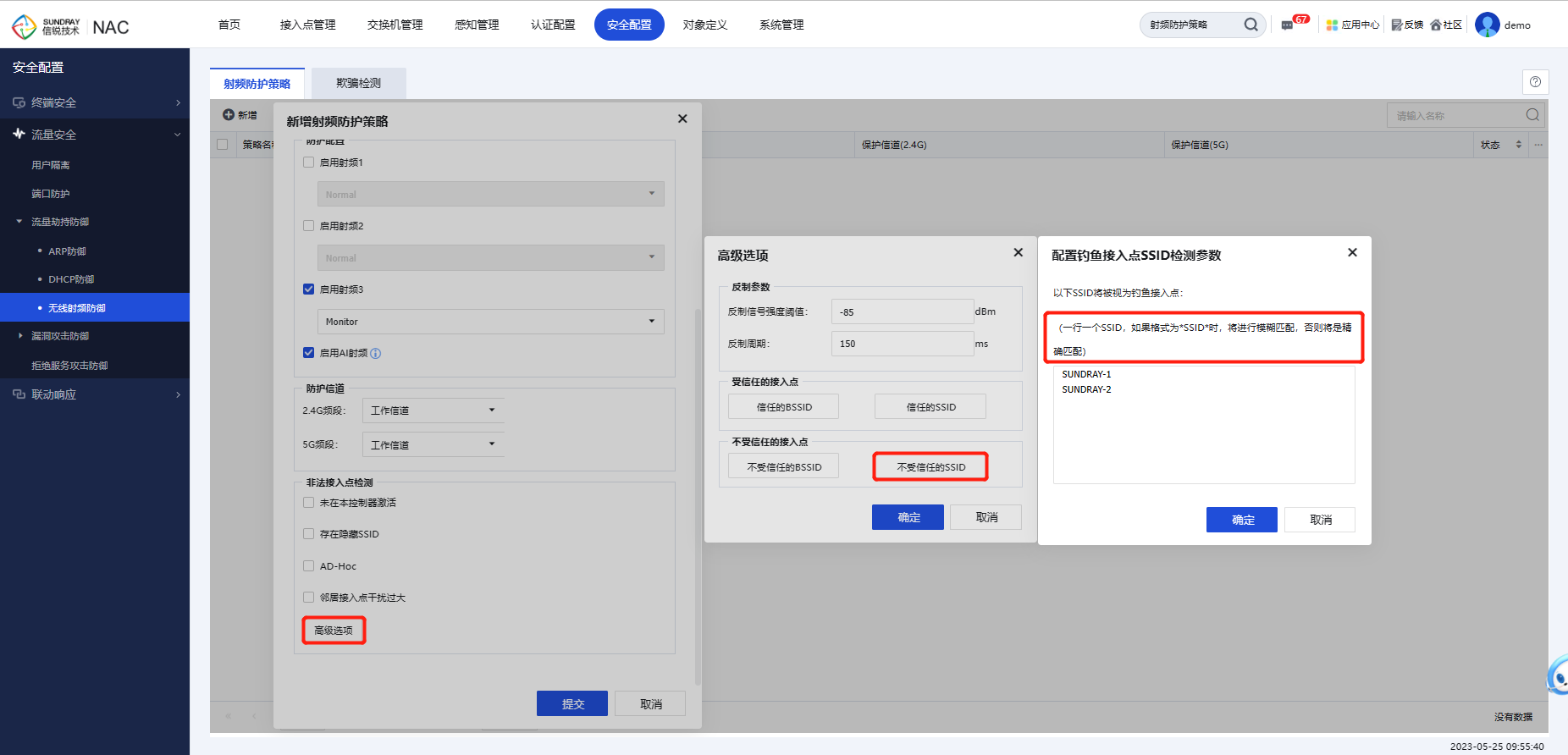

【SSID反制参数】只反制指定的钓鱼接入点 SSID,填写钓鱼接入点SSID

2.3设置防护参数

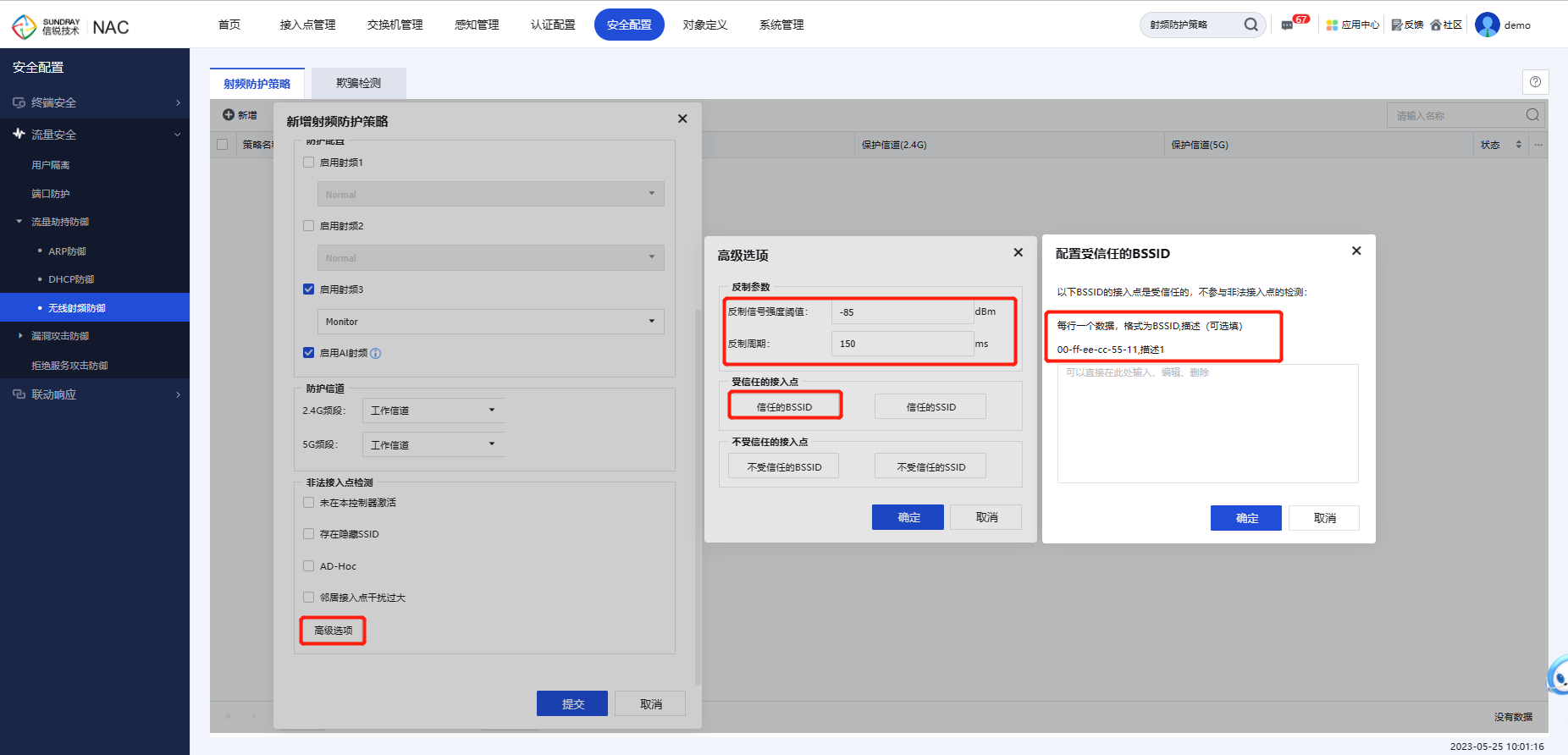

1)【高级选项】里反制参数设置:

• 【反制信号强度阈值】若其他无线信号的强度大于这个值,则会被反制,此输入项最小值-85dBm

• 【反制周期】发送反制包的时间间隔,周期越短,发送反制包的频率越高此输入项最小值 50ms

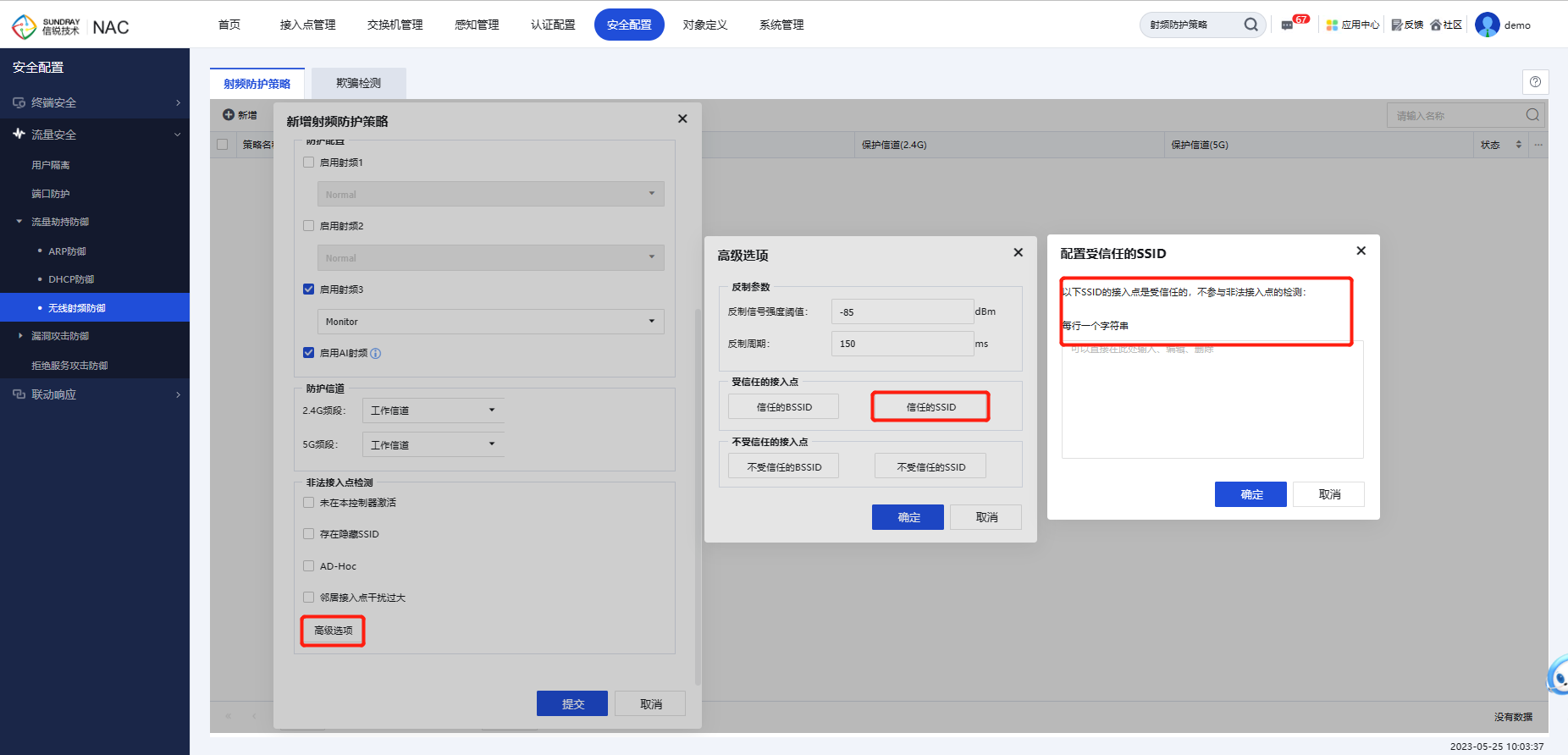

2)【受信任接入点】参数设置:

• 【信任的 BSSID】可以将“将未在本 NAC 上激活的接入点视为非法接入点”勾选, 然后设置指定的不反制的接入点 MAC

• 【信任的 SSID】可以将“将未在本 NAC 上激活的接入点视为非法接入点”勾选, 然后设置指定的不反制的接入点 SSID;如果添加受信任的 SSID 是个隐藏 SSID, 同时勾选了“将隐藏 SSID 的接入点视为非法接入点”选项,那么该设置不生效, 要么不勾选“将隐藏 SSID 的接入点视为非法接入点”,要么将这个隐藏 SSID 所在 的接入点 MAC 添加到“受信任的 BSSID”里。

2.4无线防护效果

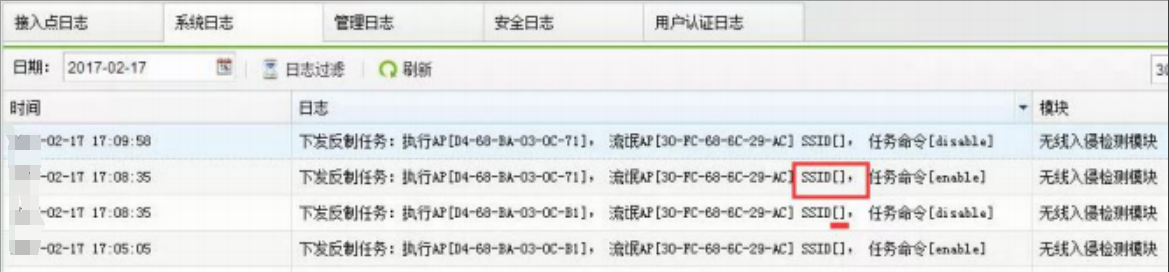

实现的效果是在整个无线网络中,只有合法的 SSID 和保留不反制的 SSID 可以正常接入使用;也可以在【首页】-【告警】告警日志里面查看 NAC 给 AP 下发的反制任务

另外如下图,反制隐藏 SSID 的时候下发的反制任务的日志提示 SSID[]里面显示无线网络名称是空的。

3注意事项

1、开启无线射频防护并不能让非本 NAC 上的接入点发出的无线关闭,只是不能接入终端。

2、无线网络中,做反制的 AP 必须是在 Monitor 模式效果最佳。

3、测试和实施项目之中,建议单独拿 AP 出来做反制使用。

4、对于支持 802.11ac 协议的 AP,由于 ac 协议射频口的特性只能用于 5.8G 频段的反制本信道。