更新时间:2023-12-07

1功能简介

信锐无线控制器对接 Cisco 控制器设备做 portal 对接,需要在无线控制器(NMC)上配置对接 portal 客户端的相关信息以及生成认证 URL 并设置参数。本文档中我司控制器设备(NMC)同时做Portal服务器和认证服务器。

2配置步骤

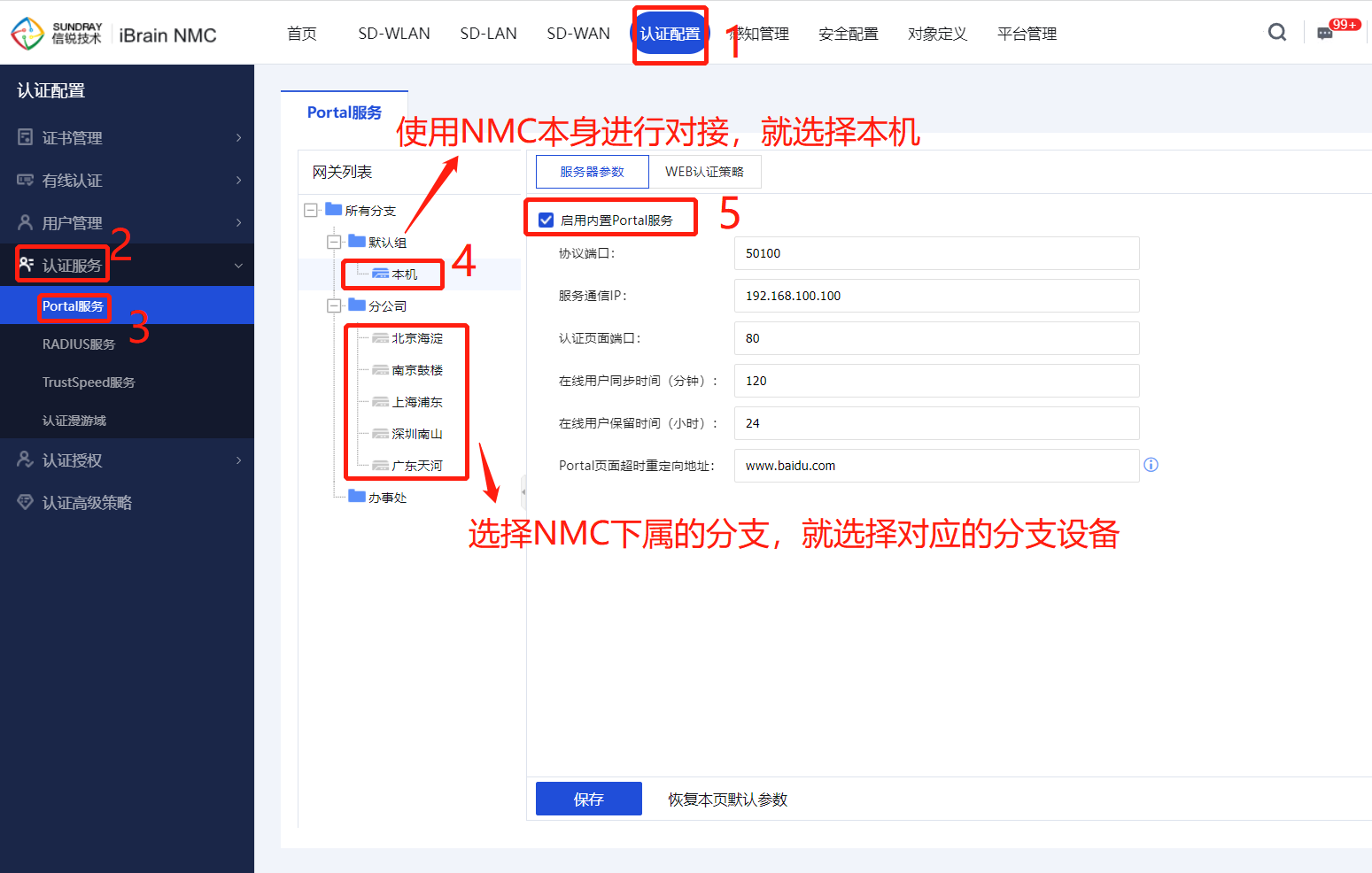

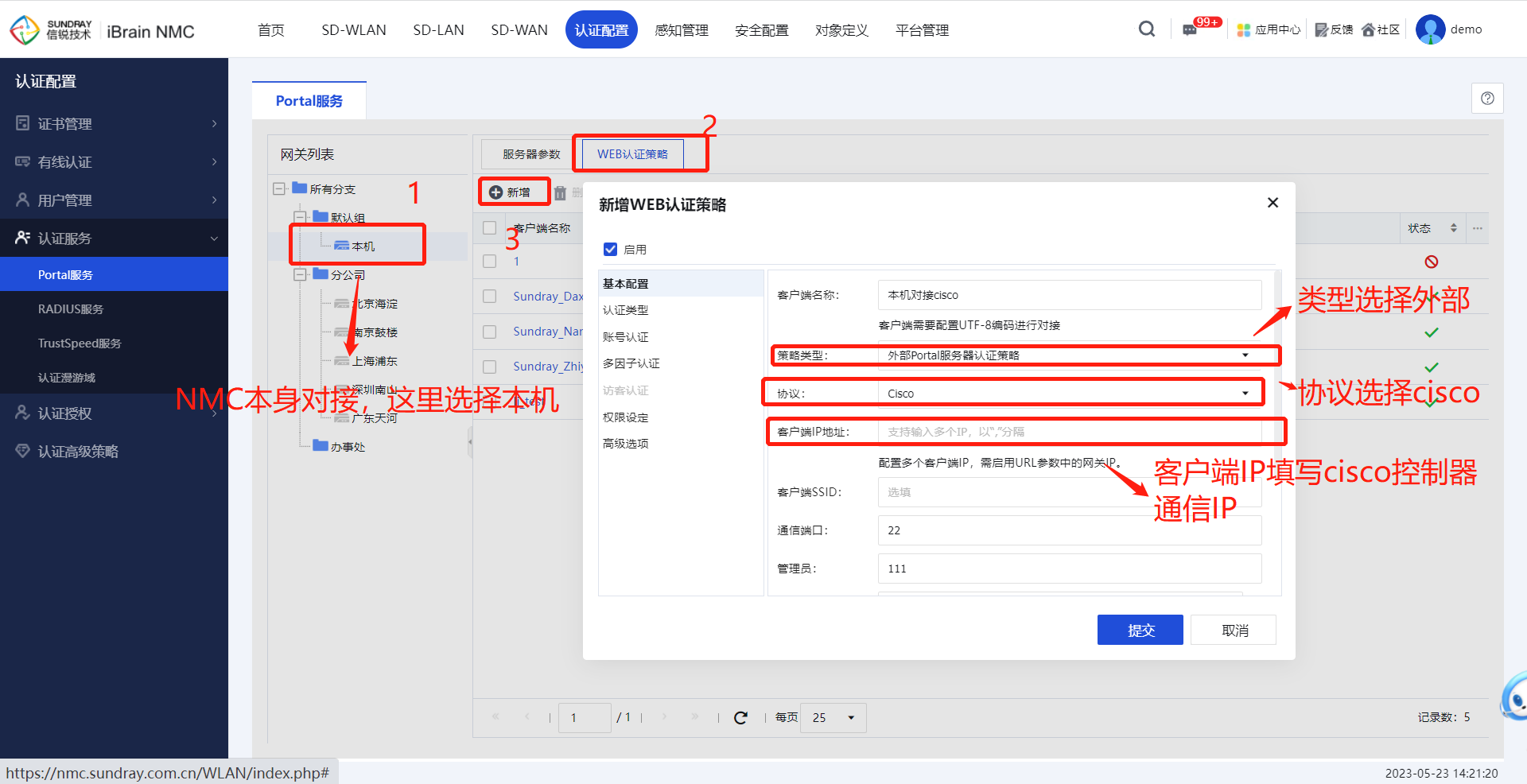

首先保证信锐控制器(NMC)与Cisco控制器互联网络能够通信,其次在信锐控制器上【认证配置】下找到【认证服务】->【Portal服务】用来启动对接外部客户端的Portal服务器以及配置对接客户端的相关参数。你可以选择NMC下的分支或者NMC本机作为服务器进行配置。

2.1Portal服务器配置

2.1.1启用Portal服务器

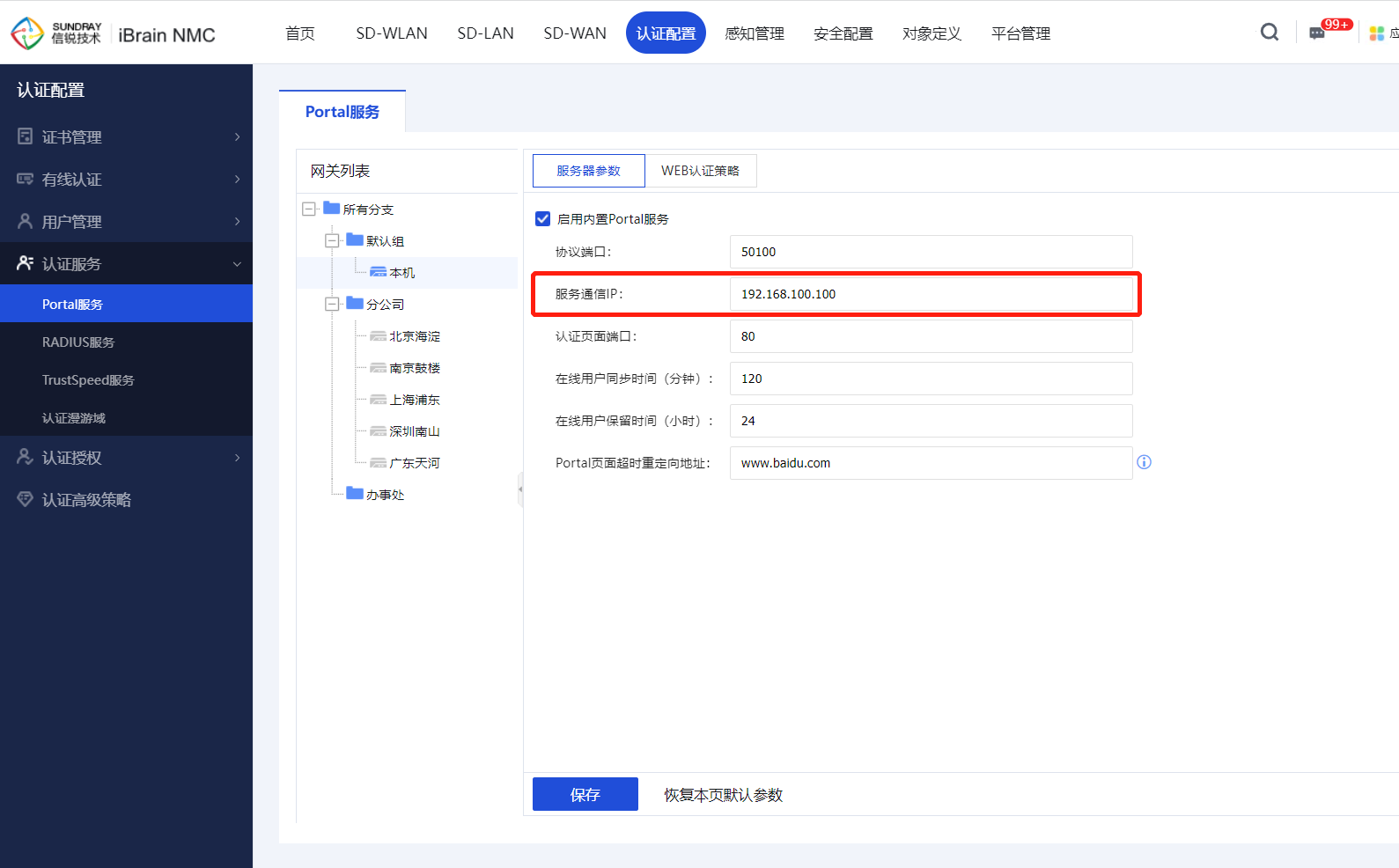

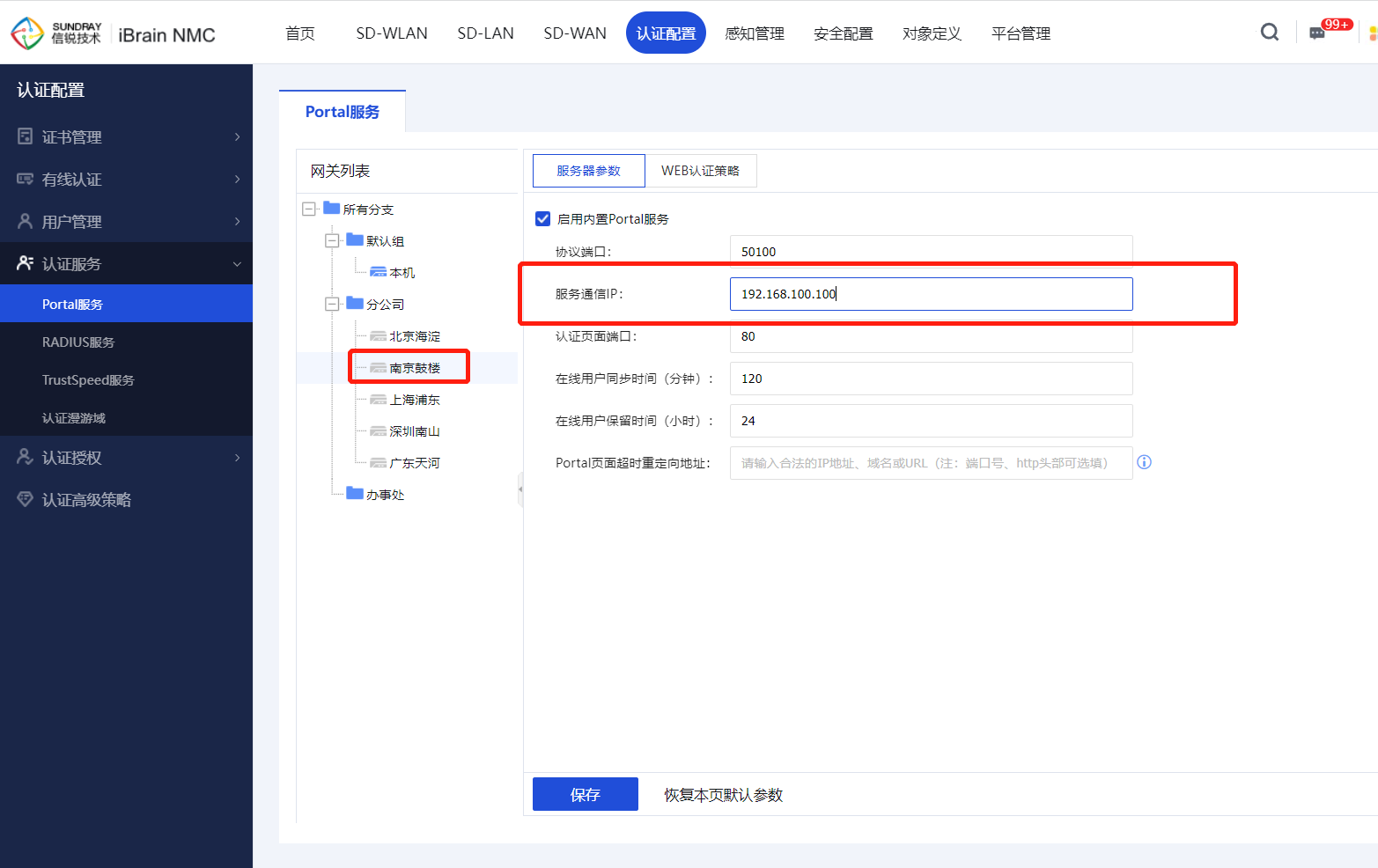

1)第一步:配置Portal服务的“协议端口”、“服务通信IP”、“认证页面端口”等参数。本机和分支同理。

分支配置:

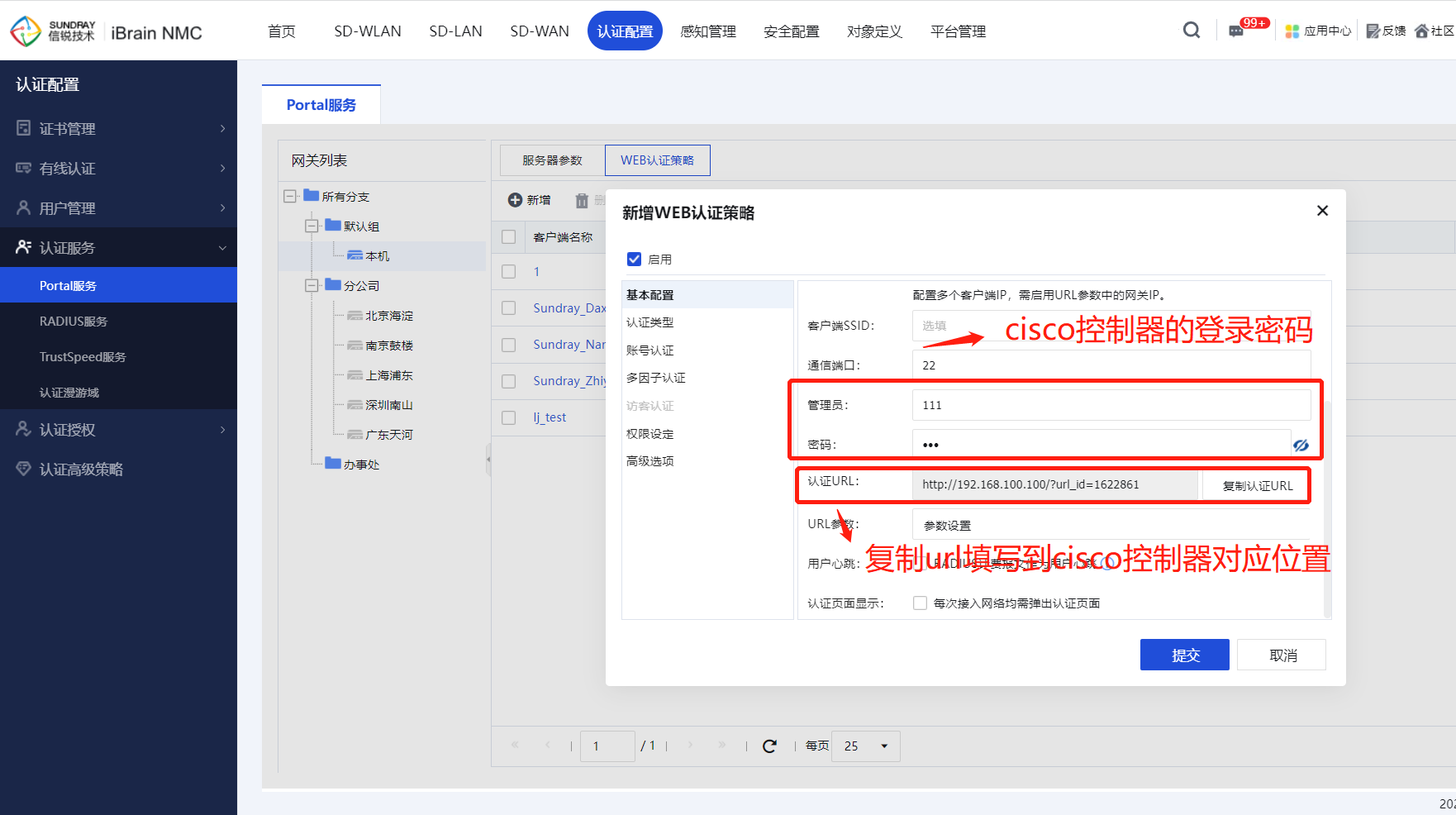

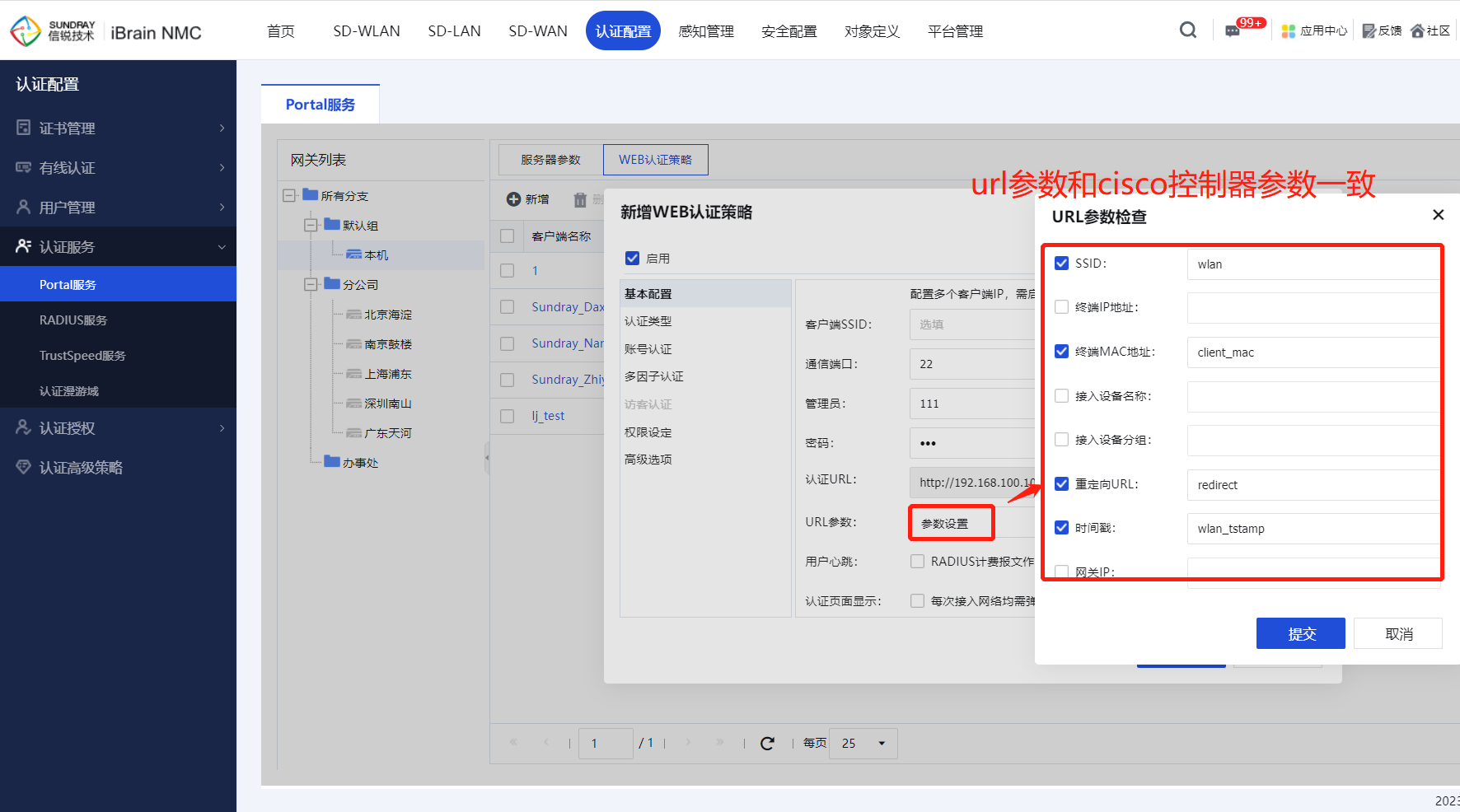

2)第二步:配置WEB认证策略,且保证参数配置一致。

分支同理。

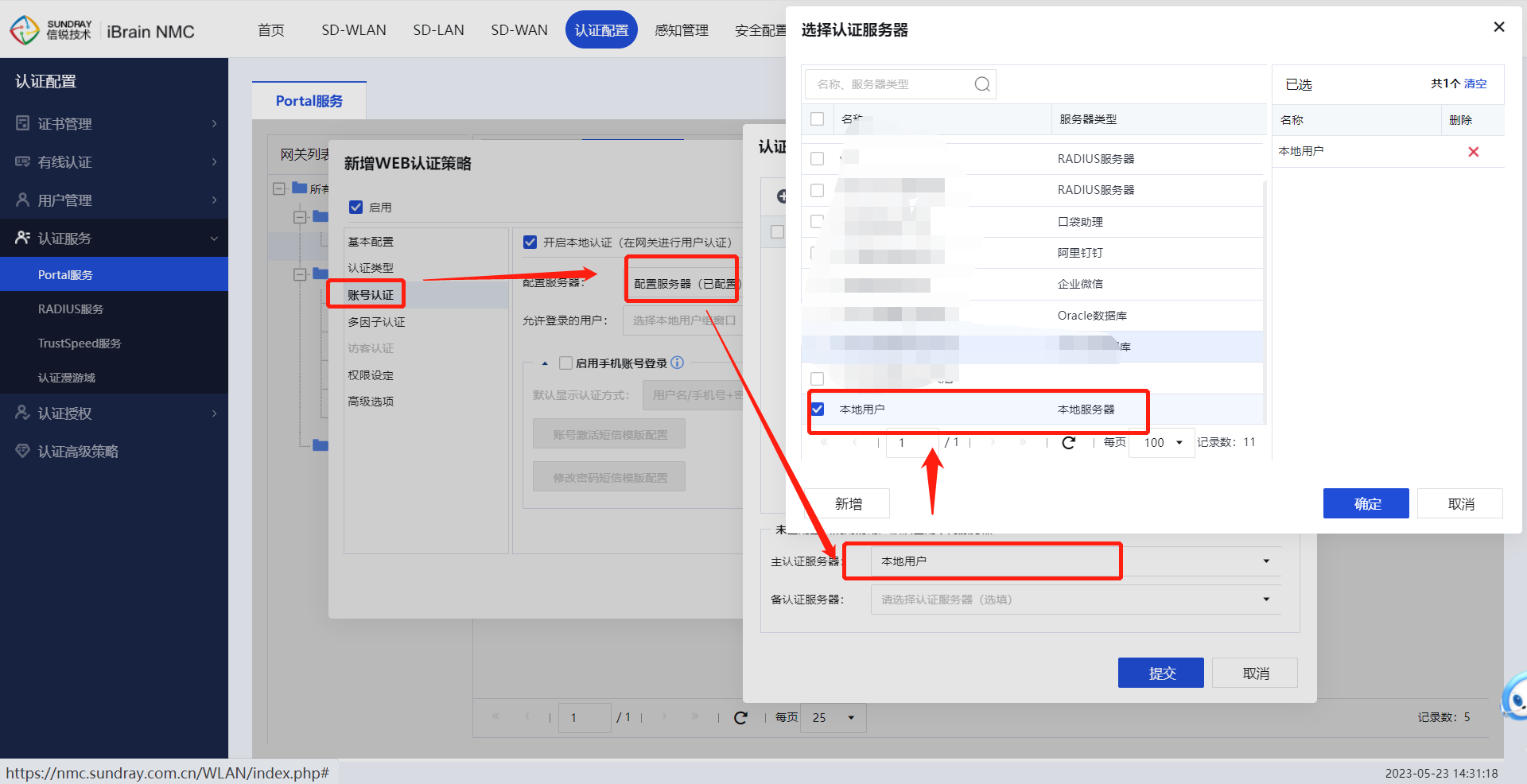

3)第三步:配置认证类型为“账号认证”。

4)第四步:配置账号认证服务器。

若控制器仅做Portal服务器,不必开启本地认证功能;若控制器同时做portal服务器和认证服务器,则需要开启本地认证功能。若使用本地有用户作为认证服务器则配置如下:

5)第五步:其余配置保持默认即可,最后点击提交。

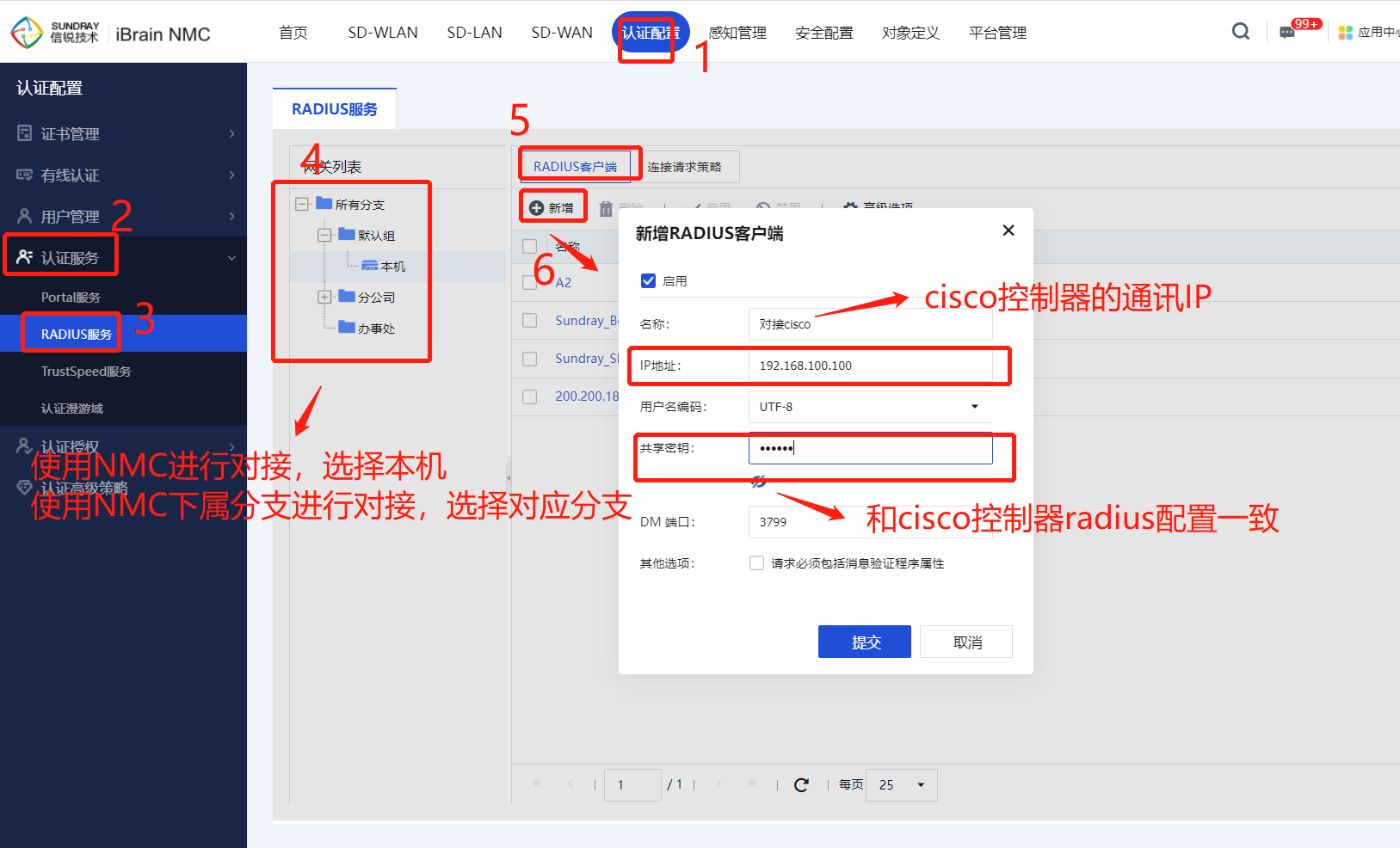

2.2添加radius客户端

在【认证配置】-【认证服务】-【RADIUS服务】中添加raidus客户端,配置上cisco控制器的通信IP,共享密钥NAC及cisco控制器配置一致即可。

2.3Cisco 配置

2.3.1控制器配置

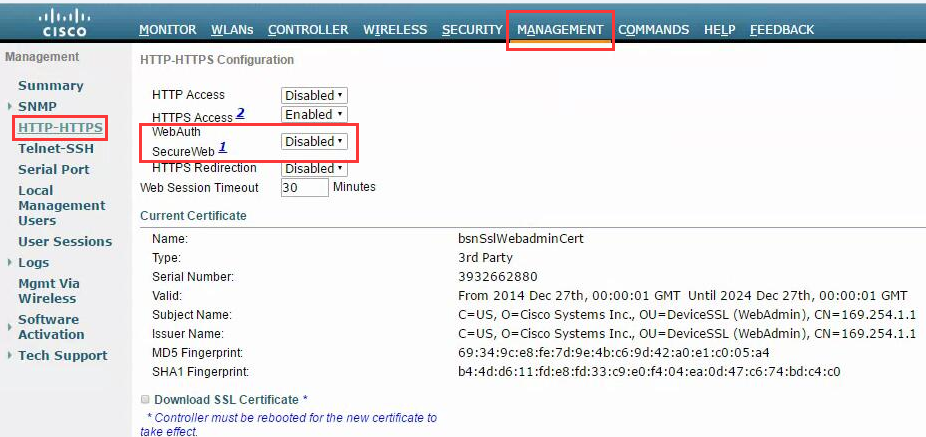

1)第一步:首先确认cisco 控制器上web认证是否启用了https。

在使用无线控制器(NAC)对接Cisco控制器时,Cisco控制器中WebAuth SecureWEB功能需要被关闭,因为无线控制器(NAC)使用的是HTTP协议,如果Cisco控制器选择了Enabled,可能会因为证书不受信任导致认证不通过。

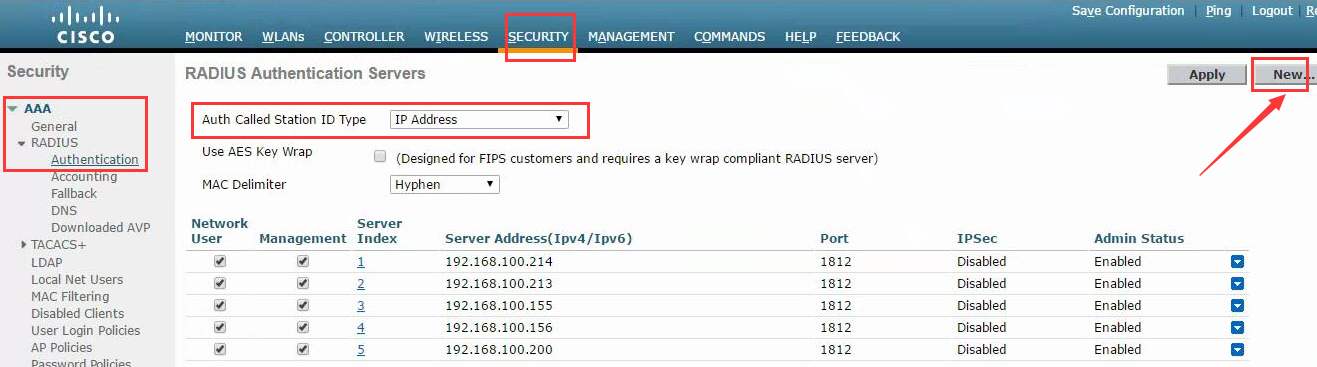

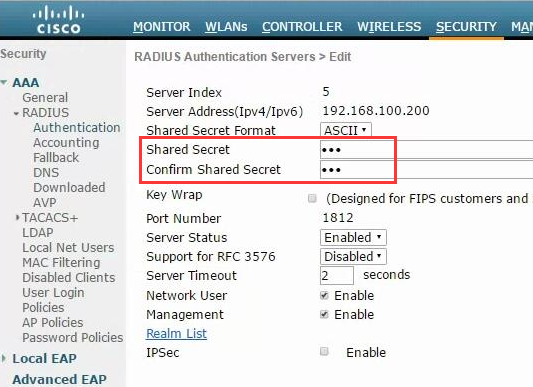

2)第二步:配置Radius服务器。

在SECURITY -> AAA -> RADIUS -> Authentication中添加外部radius服务器。

注意:Auth Called Station ID Type选择IP Address

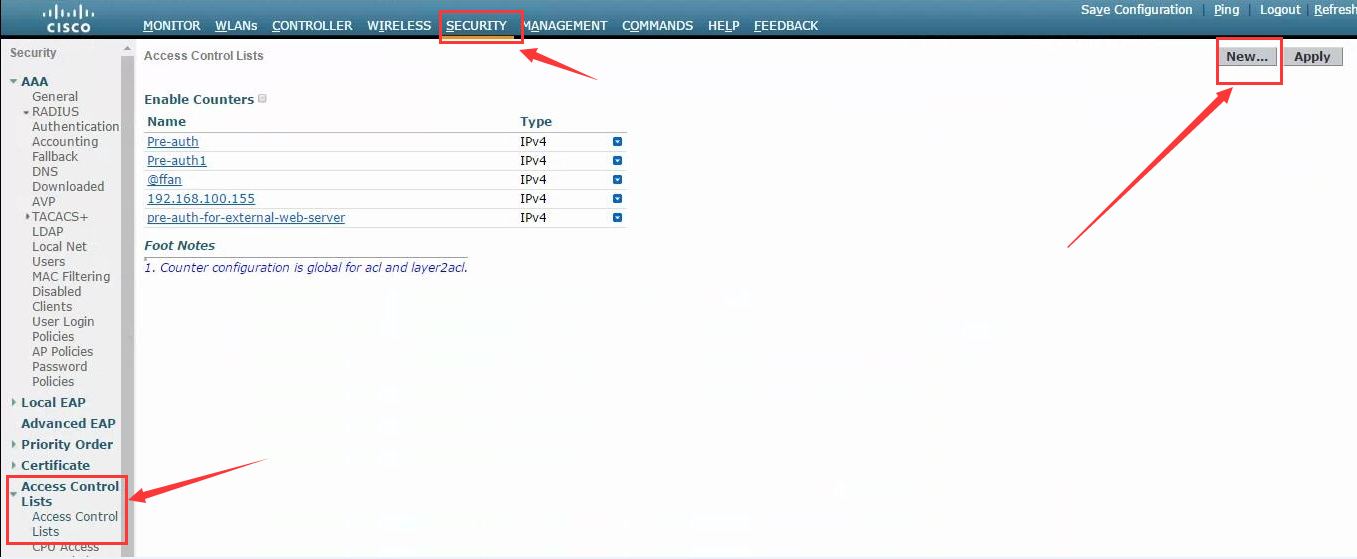

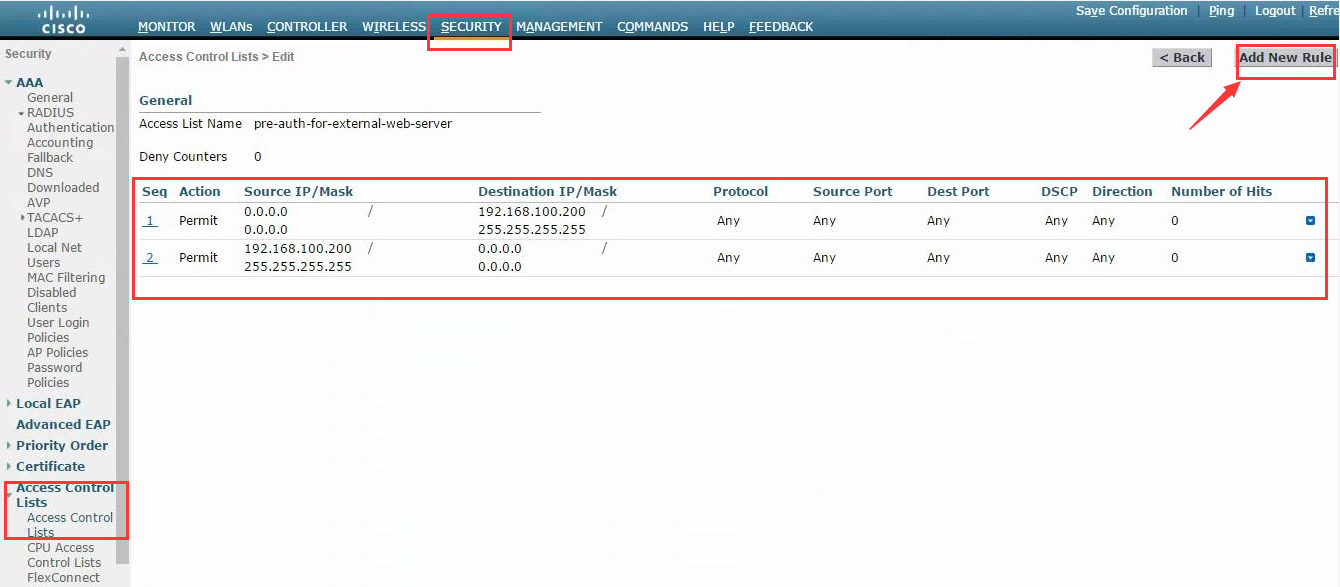

3)第二步:配置访问控制策略。

在SECURITY -> Access Control Lists -> Access Control Lists中添加ACL规则,双向放通portal服务器IP地址。

2.3.2配置SSID。

SSID基本配置忽略,此处仅说明配置portal认证。

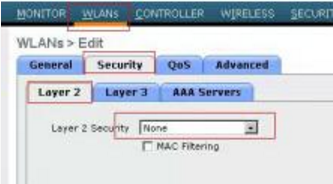

①、在WLANs -> WLANs中点击需要配置的SSID,配置security,将二层安全模式配为 None:

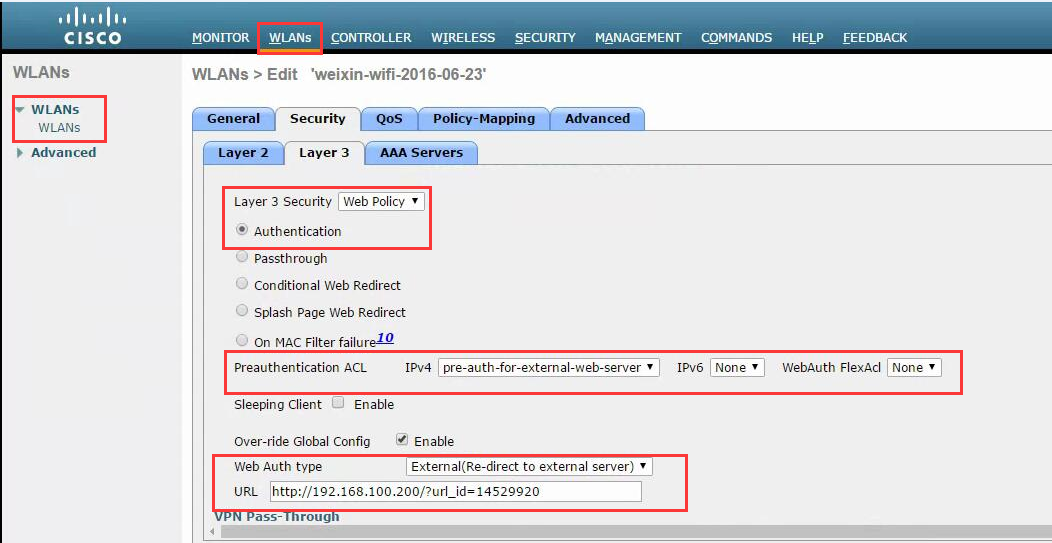

②、将三层安全模式配置为 Web policy,选择Authentication。

Preauthentication ACL选择刚刚第三步中配置的访问控制策略(放通portal服务器)

Web Auth type 选择为 Extemal(Re-direct to external server)

URL填写信锐portal服务器对应web认证策略中的认证URL。

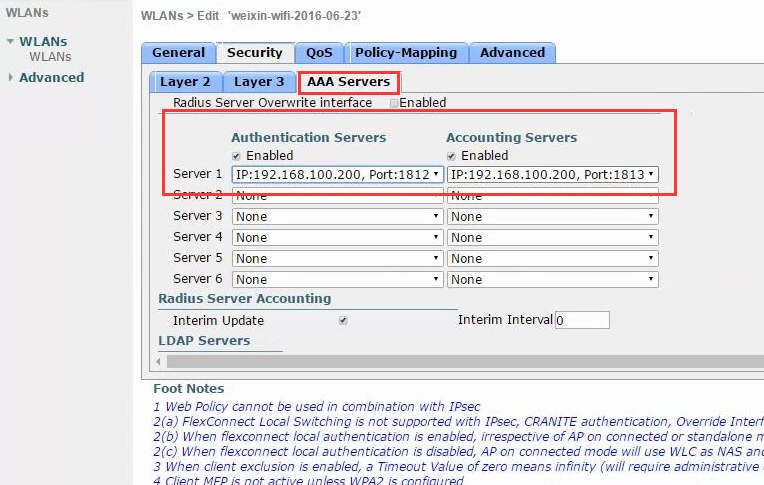

③、配置SSID的radius认证

选择AAA servers,配置radius认证服务器和计费服务器,选择第一步新增的radius服务器即可。

2.4效果展示

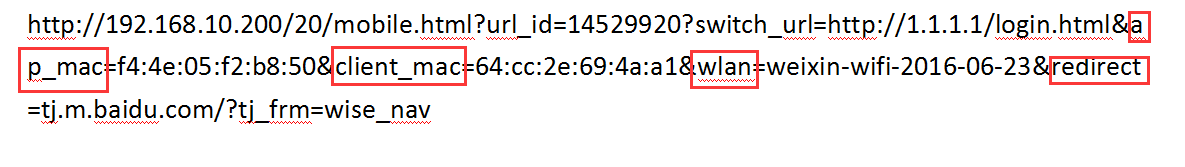

连接SSID,看是否能够正常重定向到控制器portal页面,通过浏览器地址栏可以查看cisco重定向URL中所带的URL参数有:

AP的MAC:ap_mac

用户的MAC:client_mac

SSID名称:wlan

重定向url:redirect

3注意事项

1)若连接SSID要主动弹出WEB认证界面,则不需保证控制器可以上网。

2)在对接无线控制器(NAC)时,必须在全局下方通无线控制器(NAC)的IP地址。

3)控制器参数配置两端必须保持一致,否则会导致Portal服务对接失败。