更新时间:2024-07-01

1功能简介

1.1应用场景

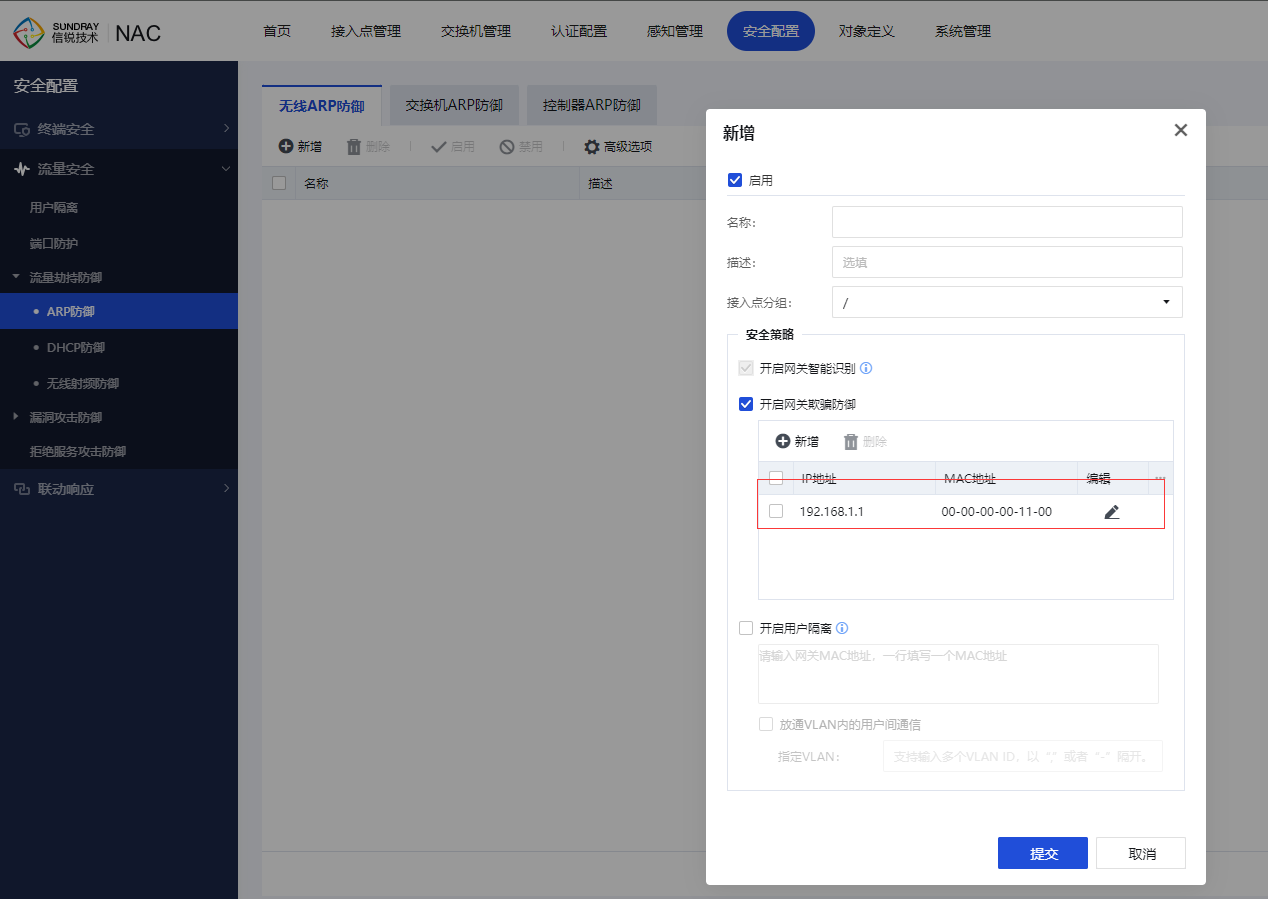

1、攻击者通过伪造ARP报文,截获原本发向网关的报文,对网络安全构成威胁。网关欺骗防御支持将网关mac和ip绑定,可以有效遏制这种攻击。开启此功能后,手动添加的网关和智能识别的网关会被默认保护起来。

2、用户隔离:由于无线用户的流动性和不确定性,在某些场合(特别是在公共场合),用户信息的私密性显得尤为重要,需要限制用户之间直接访问。用户隔离在不影响用户正常上网的情况下对用户之间进行隔离,使之不能互访,保证了用户业务的安全。

1.2适用版本

NAC3.13.0

1.3配置思路

1、配置网关智能识别以及网关欺骗防御

2、配置用户隔离

2注意事项

2.1业务影响范围

配置无线ARP防御功能期间,配置网关IP、mac地址信息错误时,会导致终端断网,请在业务空间期间配置。

2.2配置注意事项

本地转发配置无线ARP防御,集中转发配置控制器ARP防御

3配置步骤

3.1配置网关智能识别以及网关欺骗防御

(适用无线本地转发,集中转发参考控制器ARP防御)

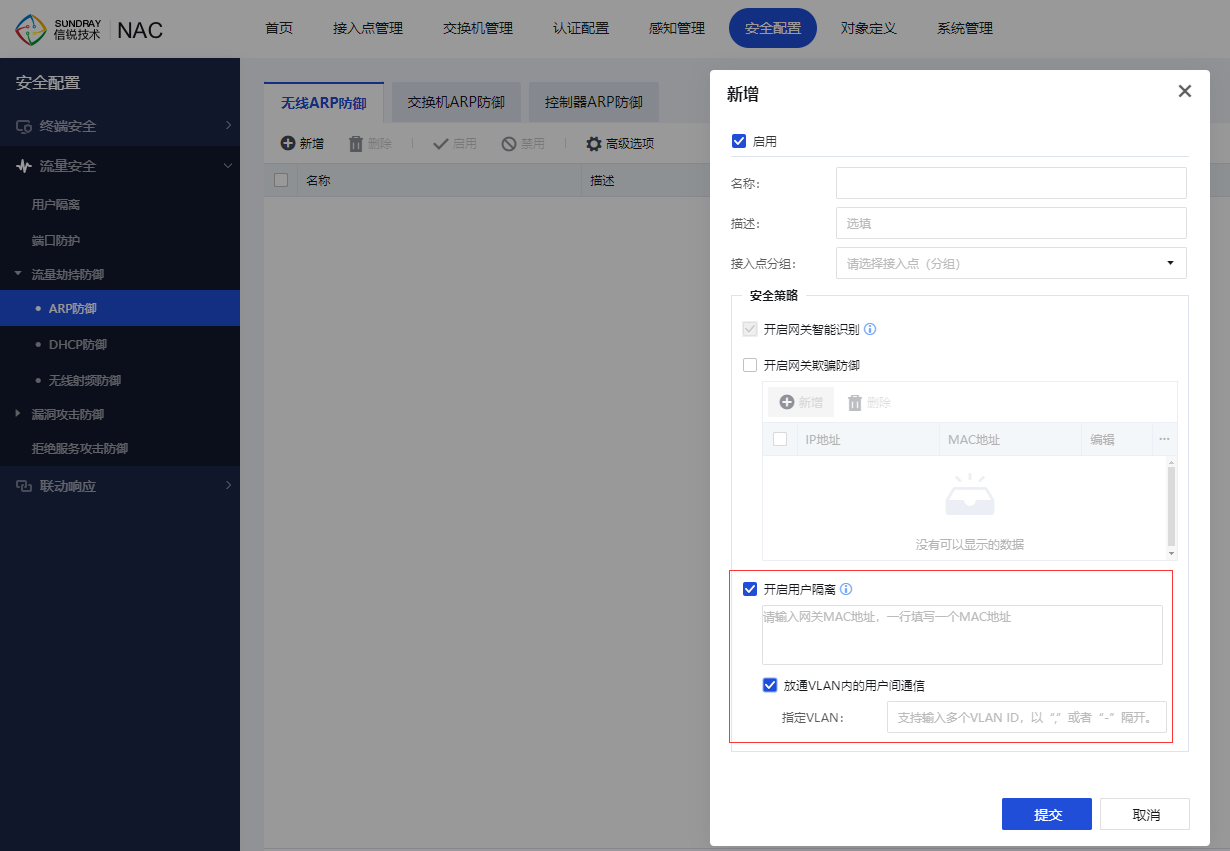

1、【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【无线ARP防御】新增无线ARP防御,勾选网关欺骗防御,添加网关的IP和mac地址关系。

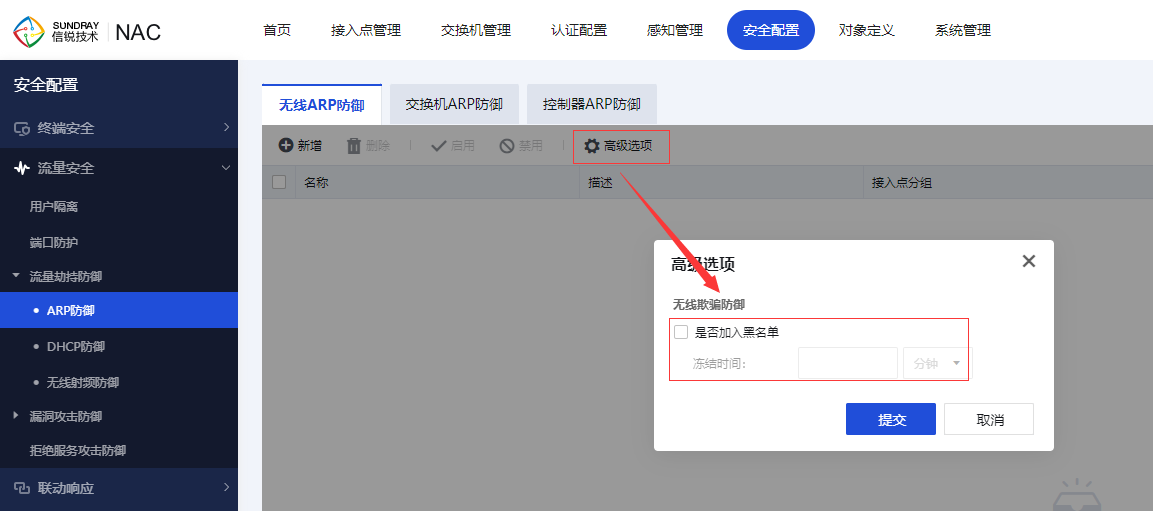

2、在【高级选项】设置是否将可疑的网关拉黑,默认关闭,可以不开启。启用后,冻结时间支持设置最小1秒,最大24小时。

3.2配置用户隔离(适用无线本地转发)

1、【安全配置】-【流量安全】-【流量劫持防御】-【ARP防御】-【无线ARP防御】新增策略,并开启用户隔离并输入隔离vlan的网关mac地址,设置不隔离的vlan id。

4效果演示

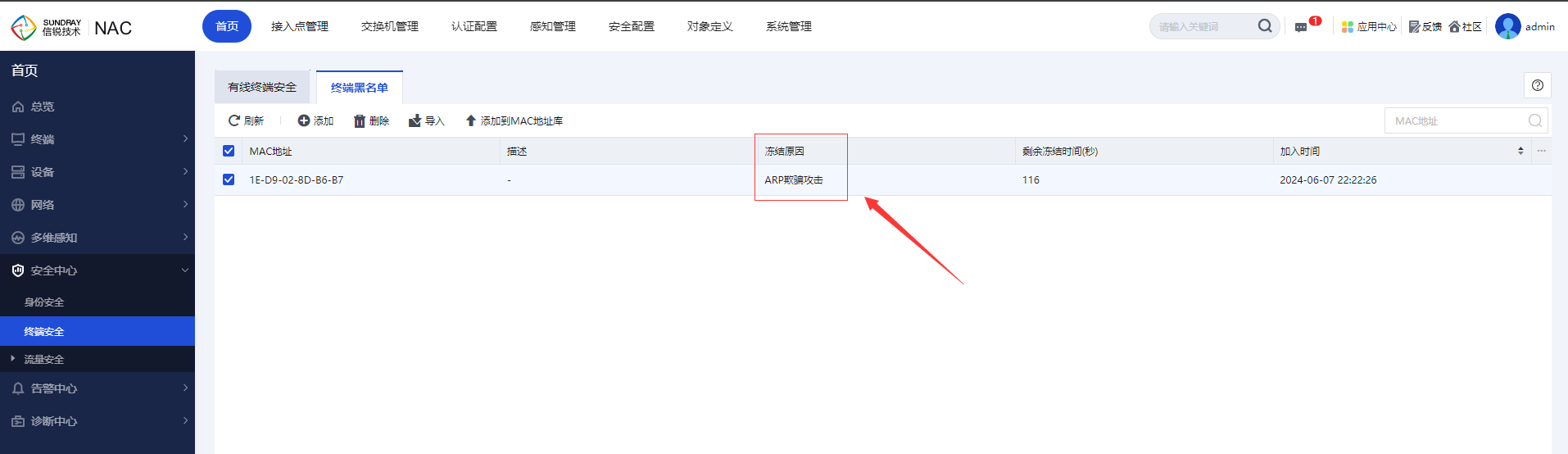

1、配置网关智能识别以及网关欺骗防御之后,系统检测到和设定网关IP一样,但是mac地址不匹配的终端拉黑,在日志查看的安全日志产生告警,在终端安全的终端黑名单可以看到冻结原因为”ARP欺骗攻击”

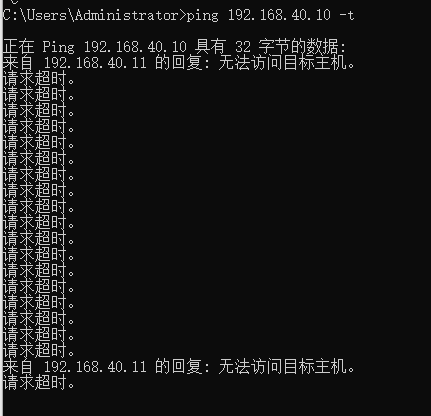

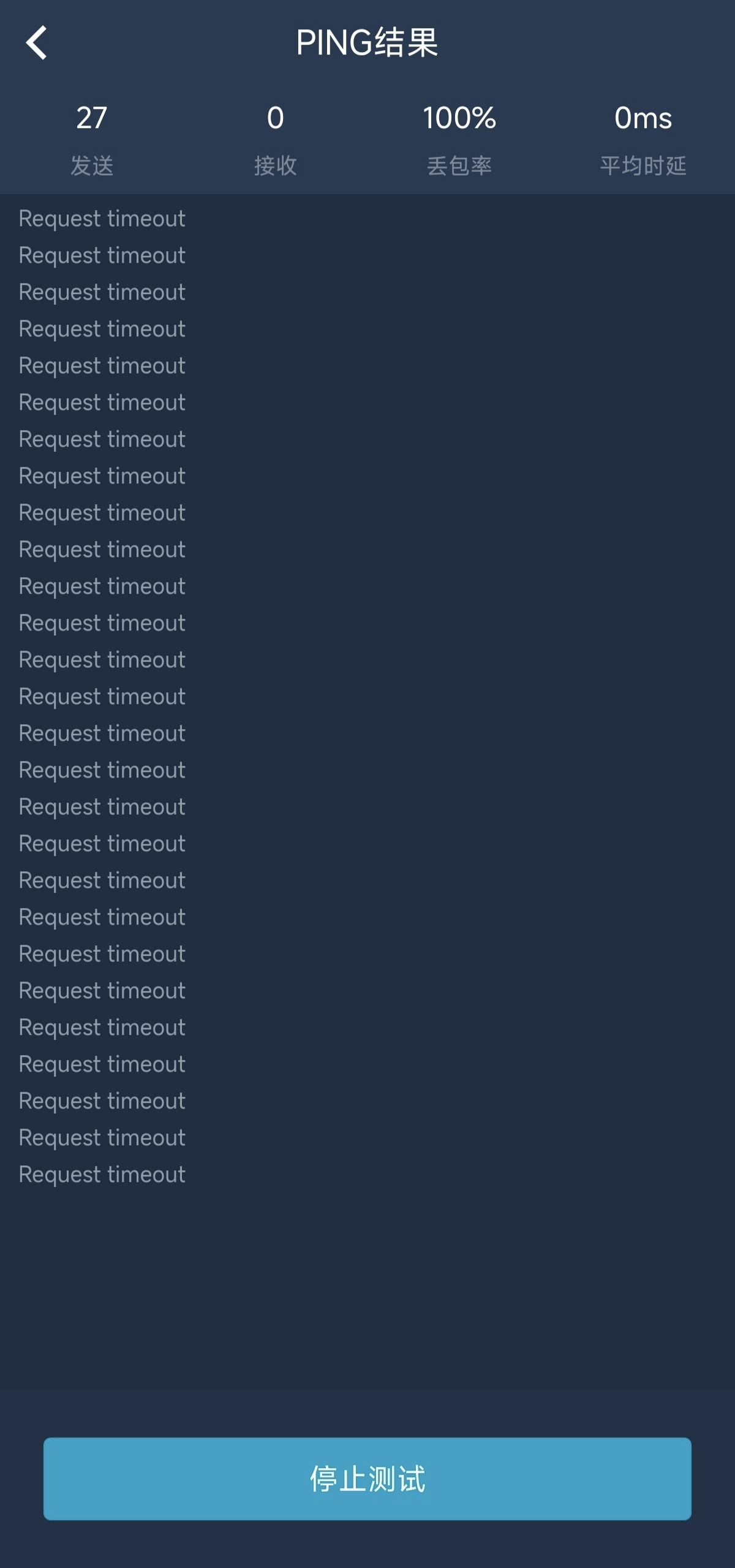

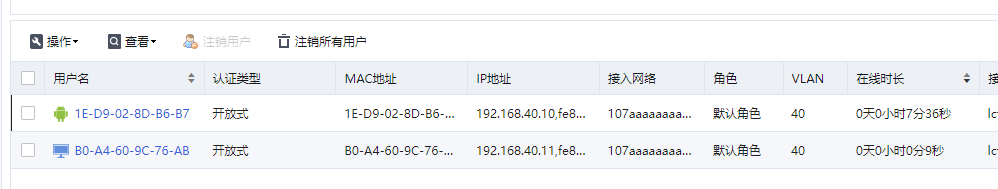

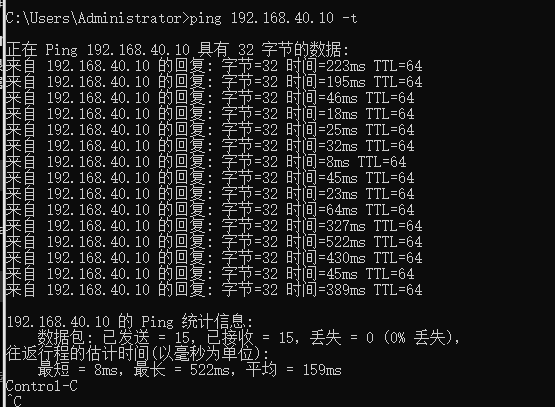

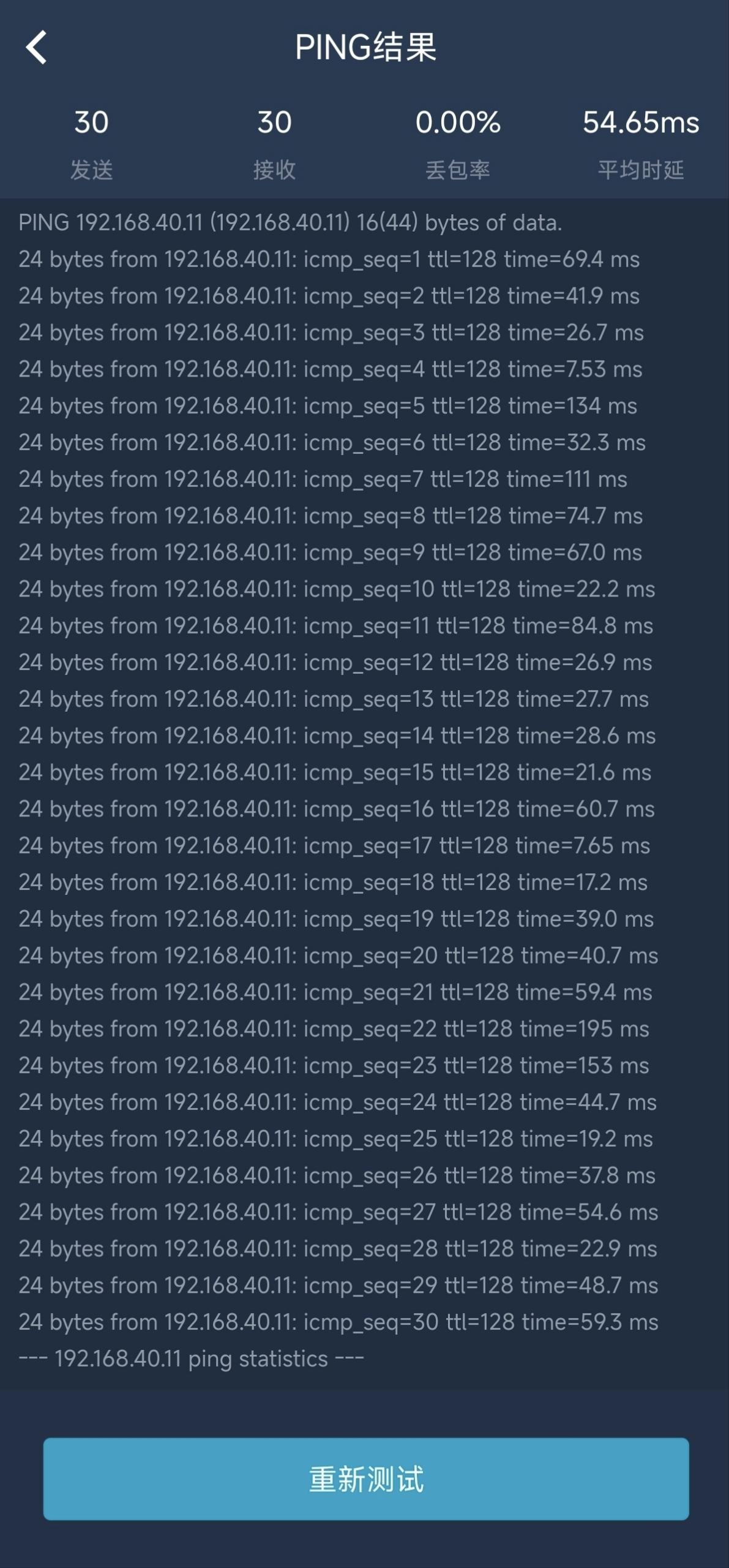

2、配置用户隔离之后可以限制同vlan的用户互访,提高无线网络安全性。192.168.40.10、40.11为一起连接同一个无线的终端,在开启用户隔离前可以相互ping通,开启用户隔离后, 无法相互ping通

开通用户隔离前:

开启用户隔离后: