更新时间:2024-07-02

1功能简介

1.1应用场景

在完整的802. 1X认证中,必须要在服务器端分别配置RADIUS server和AD域控。单纯的 AD域控是不支持802. 1X的方式认证的,需要配置为Radius服务器才支持802. 1X认证。但是 在一些特殊场景下,如:若企业已部署多台微软AD域控制器且互相之间存在父子域关系, 或者客户未搭建RADIUS服务器,想要通过直接对接AD与进行802. 1x认证。在遇到这些场景 时,就可以使用控制器中的虚拟服务器功能,使NAC直接对接AD域进行802. 1x认证。

1.2适用版本

NAC3.13.0

1.3配置思路

1、搭建服务器,并安装AD域

2、对接AD域服务器

3、添加虚拟服务器

4、配置无线网络

2注意事项

2.1业务影响范围

配置虚拟服务器企业级认证功能不会影响业务。

2.2配置注意事项

1 、添加完虚拟服务器后,一定要观察虚拟服务器的状态是启用,并且加入域正常;

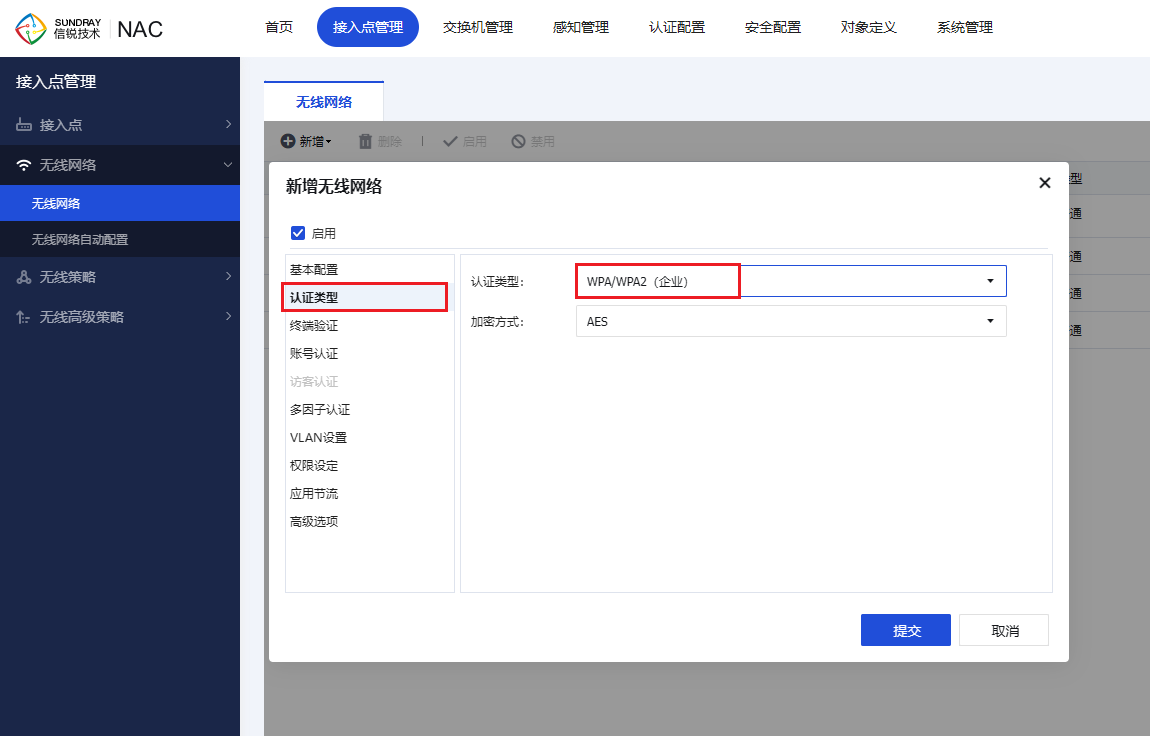

2 、认证类型必须选择 WPA/WPA2(企业),加密方式为 AES;

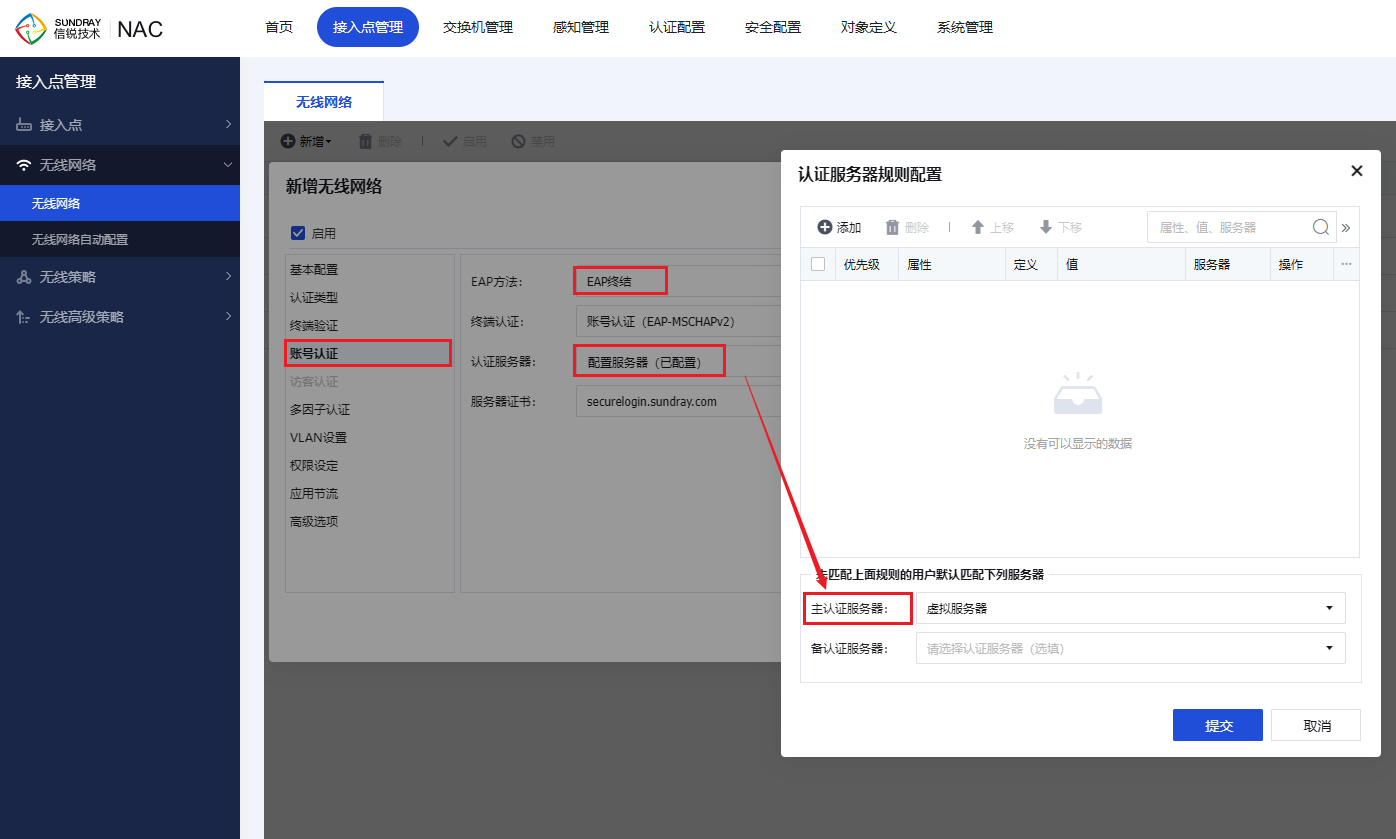

3 、虚拟服务器支持EAP-TTLS(PAP)认证以及EAP-MSCHAPv2认证,选择虚拟服务器进行 802. 1x认证时,只能选择EAP终结模式;

4 、控制器NAC虚拟服务器加入AD域功能是使用的是服务器的445端口,客户的服务器可能 会防止WannaCry病毒破坏禁用了445端口,如果客户那边虚拟服务器加入AD域失败,请先 确认服务器的445端口是否被禁用(Telnet服务器的445端口进行检测)。

3配置步骤

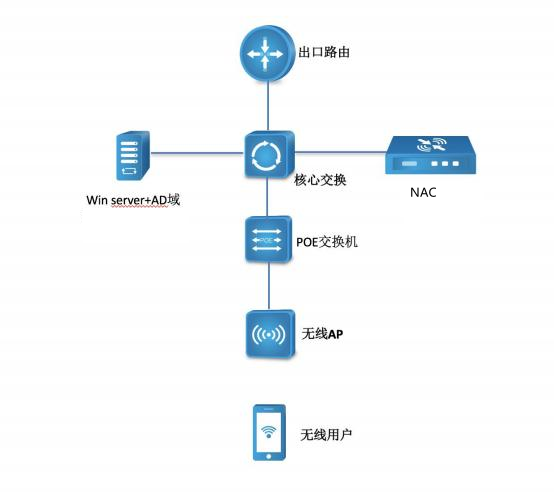

3.1网络拓扑

安装有AD域的服务器和无线控制器(NAC)分别旁挂核心交换机两侧,网络拓扑如下 所示:

3.2配置步骤

3.2.1搭建服务器,并安装AD域

需自行搭建好服务器,并安装 AD 域,记录下服务器地址、BaseDN 、管理员 DN 和密码;

3.2.2对接AD域服务器

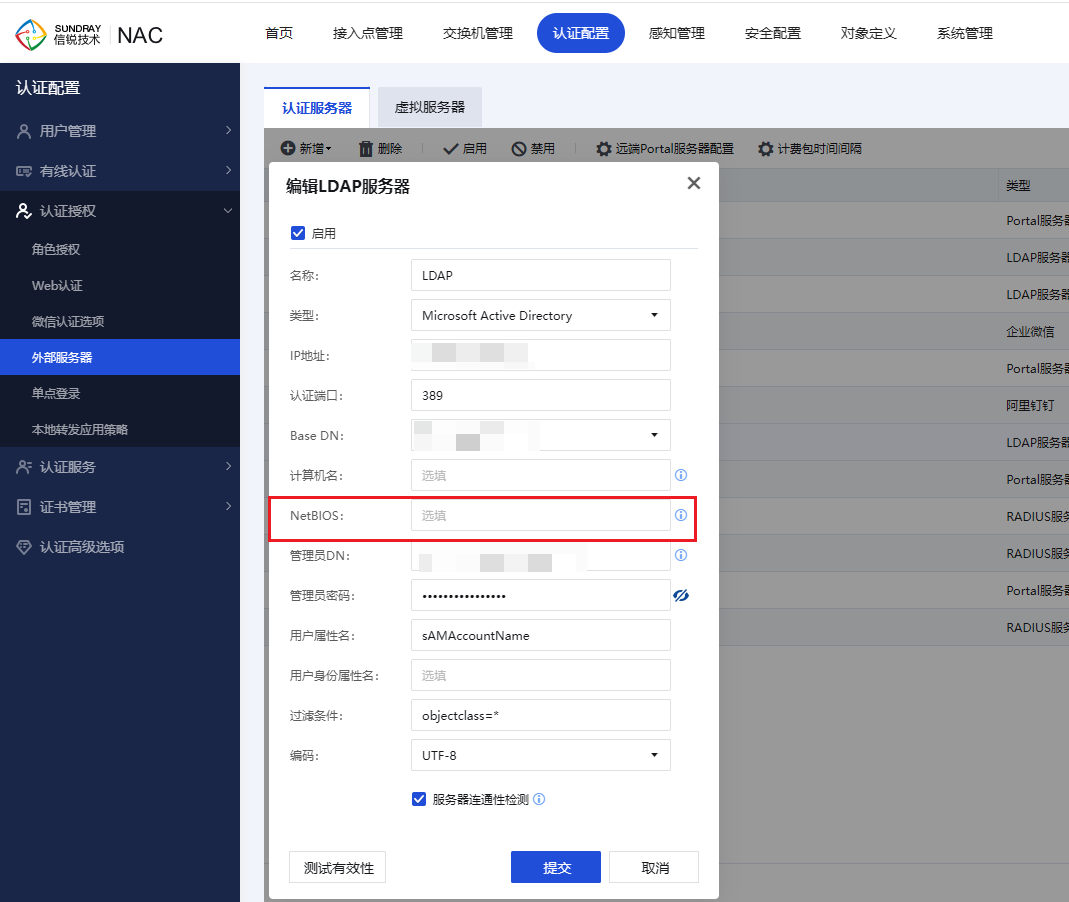

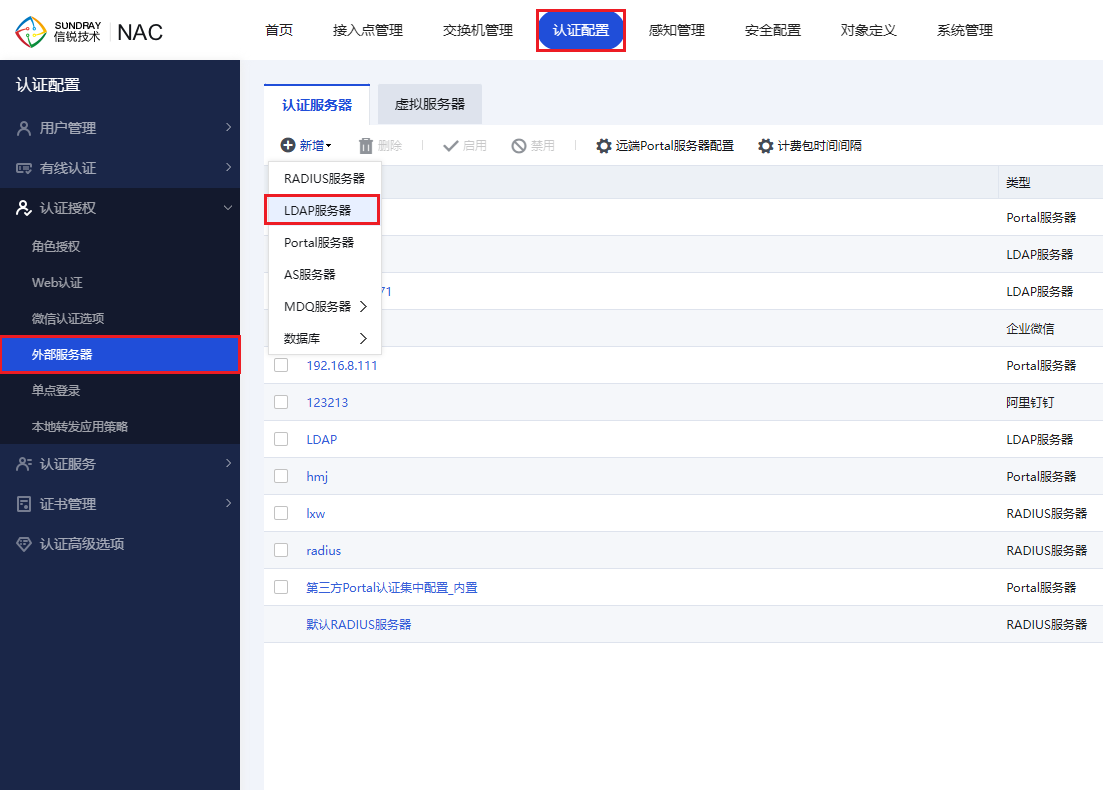

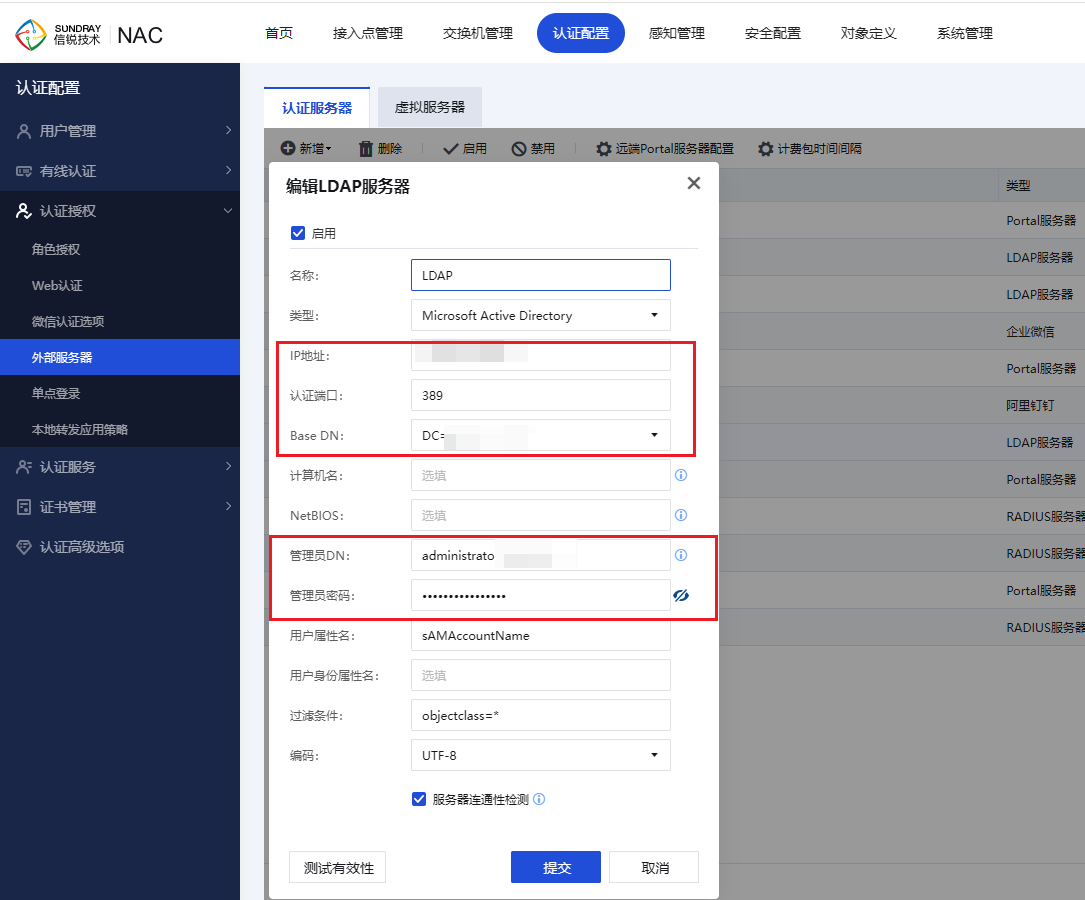

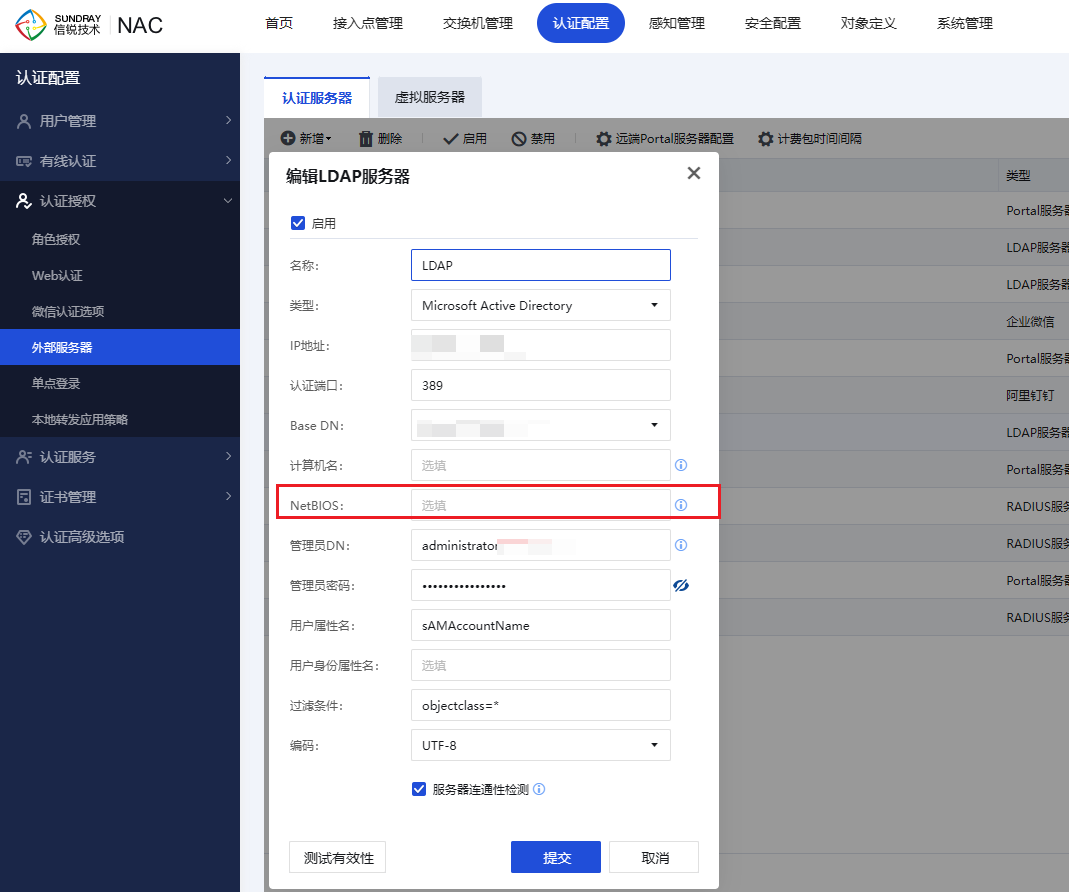

1 、登陆无线控制器,在【认证配置】—【认证授权】—【外部服务器】中,新增一 个 LDAP 服务器,将刚才记录的 AD 域中的相关参数填写好,其余的参数没有特殊需求则保持默认。

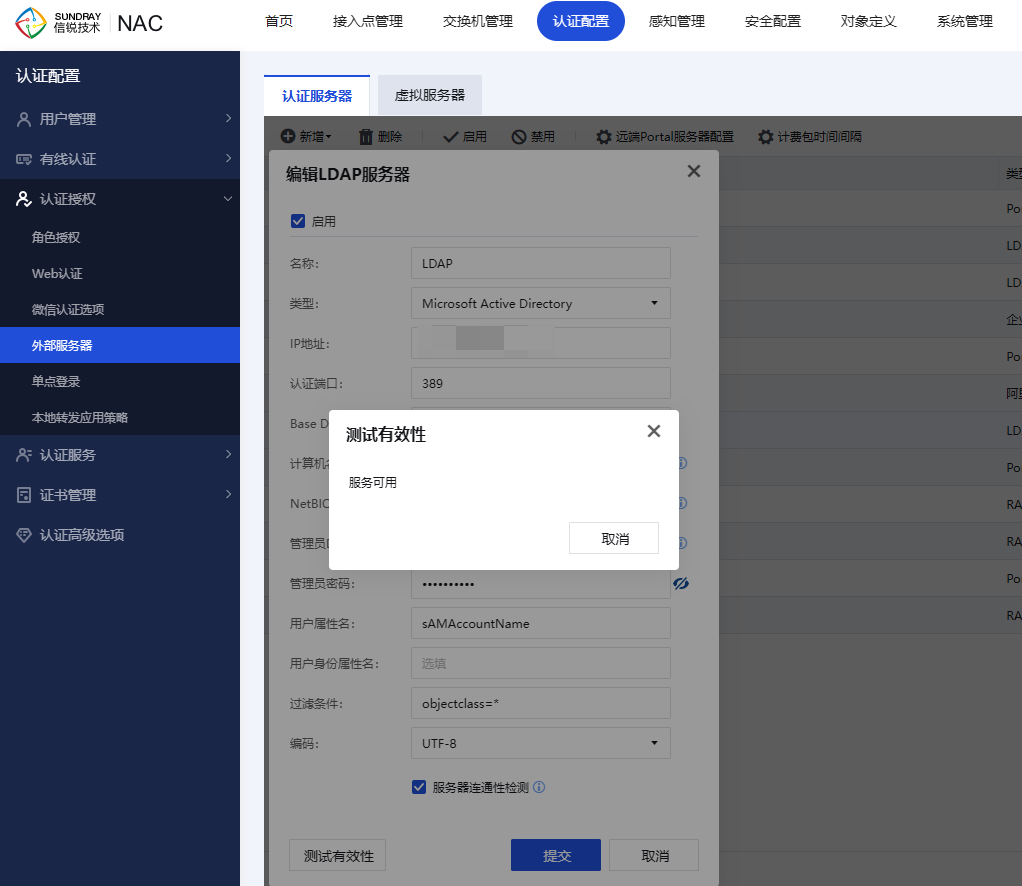

2、编辑完相关参数后,为了确保参数准确,需要服务器的有效性:如果提示“服务可用 ”, 则表明参数准确,就可点击提交;如果报错就要检查参数是否编辑正确,以及控制器与 AD服务器是否可以通信。

3.2.3添加虚拟服务器

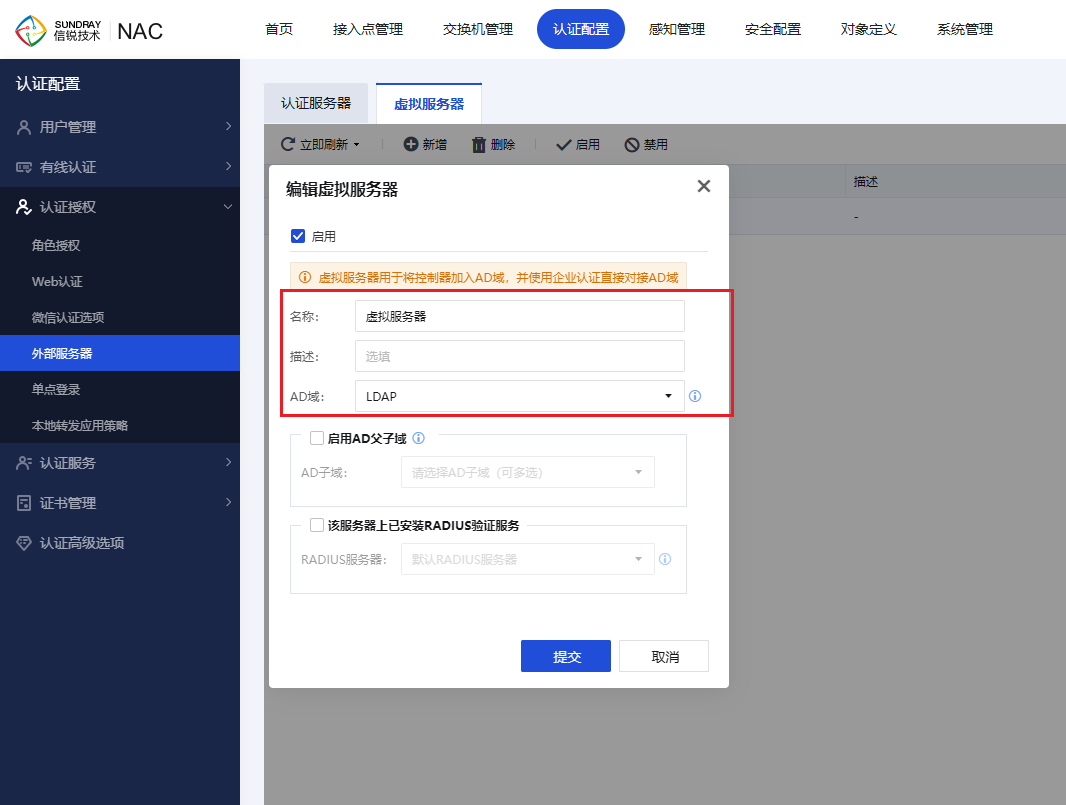

1、添加好 LDAP 服务器后,点击【虚拟服务器】,新增虚拟服务器,编辑服务器名称,并在 AD 域参数中选择刚才添加好的 LDAP 服务器,然后点击提交。

注意:如果存在父子域关系或者服务器上已安装 radius 服务器,则勾选启用 AD 父子域或radius 服务器。

2、添加完虚拟服务器后,要观察虚拟服务器的状态,如果是启用,且加入域正常则说明对 接AD域成功。

3.2.4配置无线网络

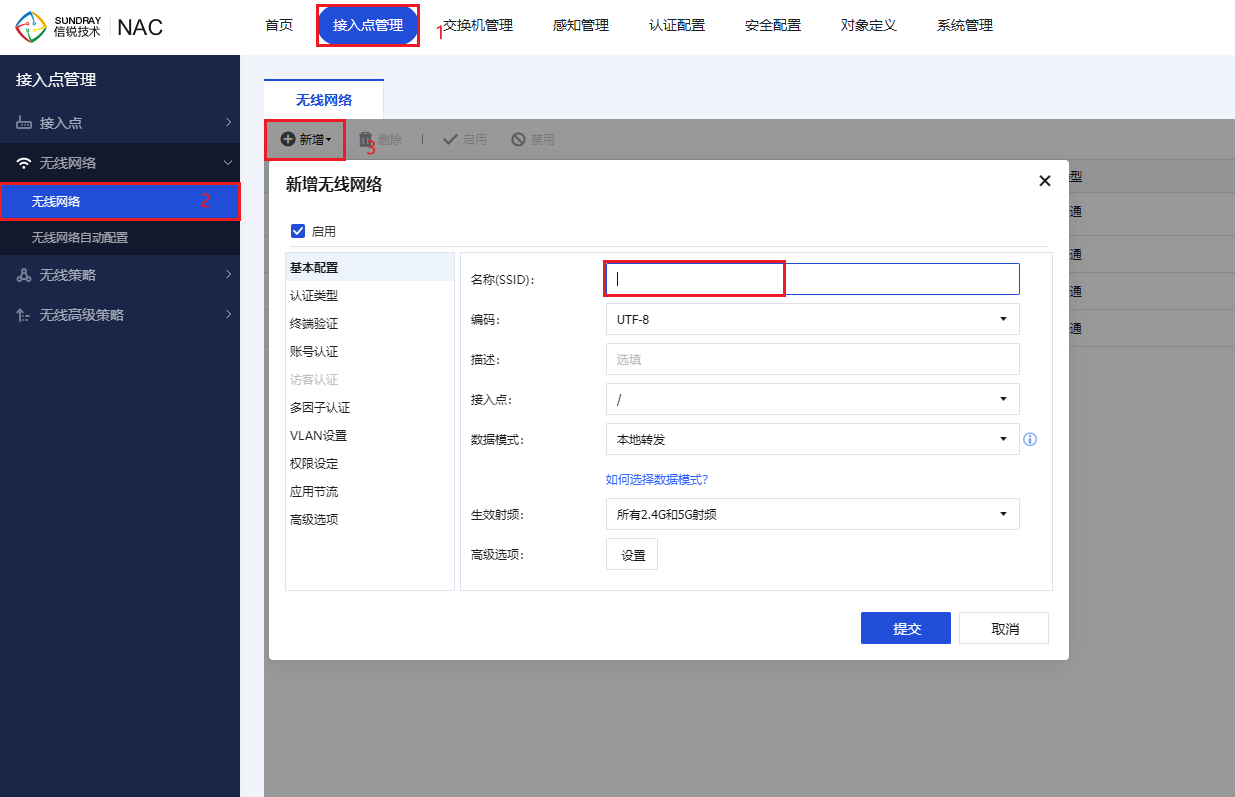

编辑好服务器的相关参数,并且对接 AD 域成功后,就可以开始编辑添加用于认证的无线 ssid。

(1)编辑 ssid 名称,并根据实际网络需求选择其余参数;

(2)认证类型必须选择 WPA/WPA2(企业),加密方式为 AES;

(3)在【账号认证】 中的认证服务器必须选择添加建立好的虚拟服务器;EAP 方法只能选择 EAP 终结模式;

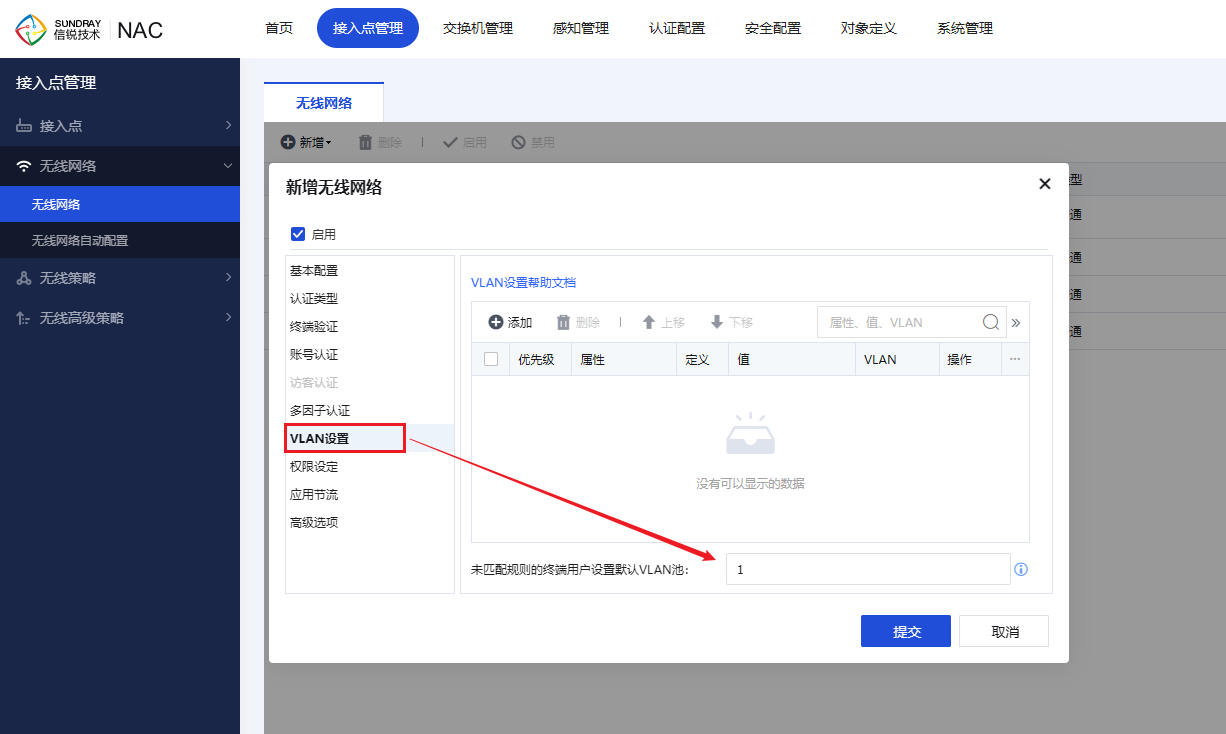

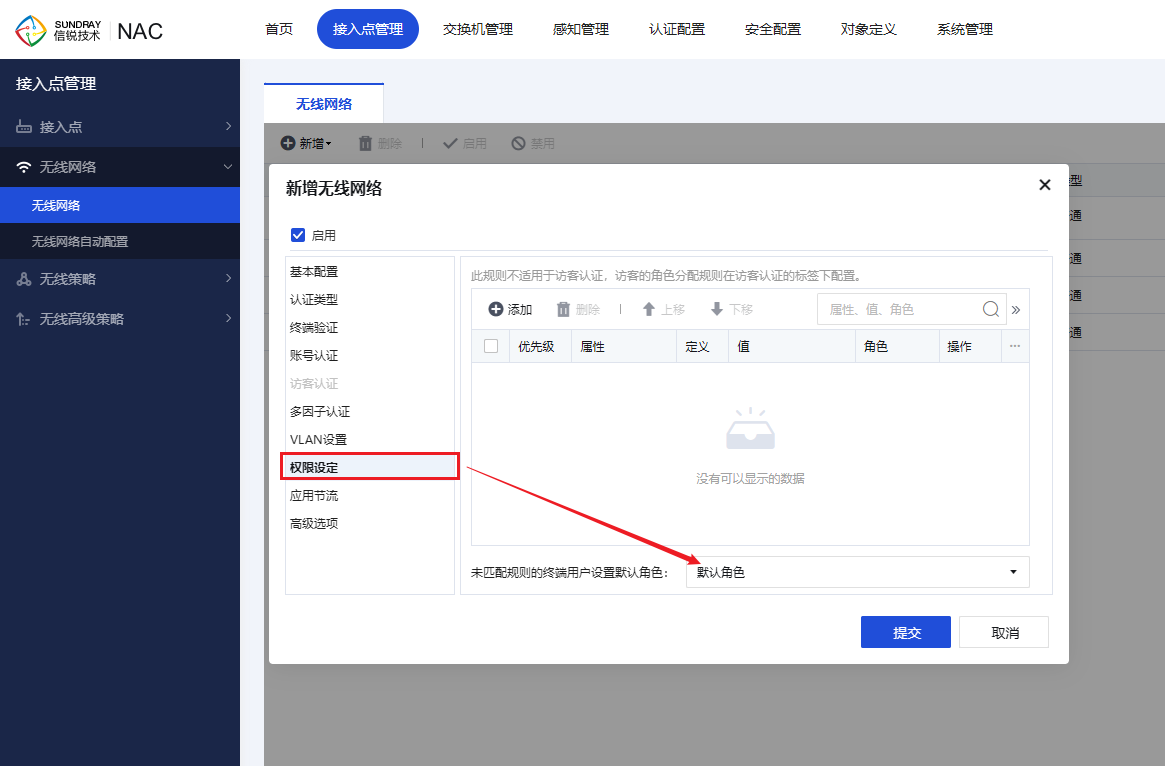

(4)在【vlan 设置】 中选择要给终端下发地址的对应 vlan ID ,在【权限设定】 中选择用户完成认证后上网的角色;

4效果演示

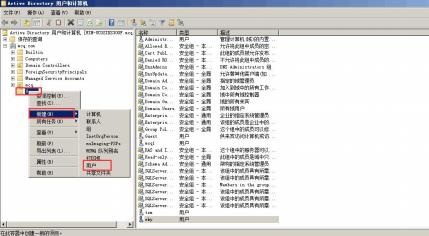

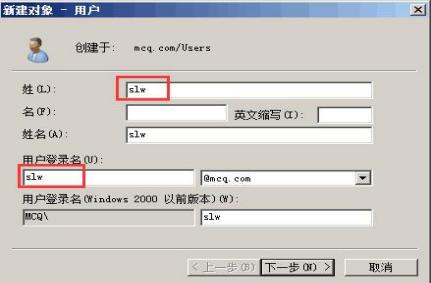

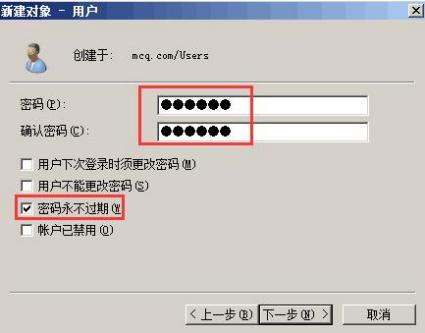

1、在AD域服务器创建用户账号和密码

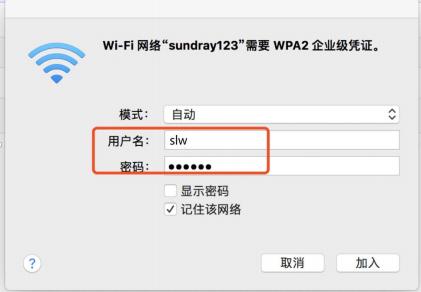

2、终端在 WiFi 列表中,点击连接“test ”,输入账号和密码,完成认证。

5常见问题

目前,企业认证对接 AD 域的问题一般集中在将 wac 加入 AD 域的过程,现象就是,用户配置 ldap 服务器和虚拟服务器后,虚拟服务器的状态显示无法加入 AD 域:

造成该问题的原因目前主要有三个:

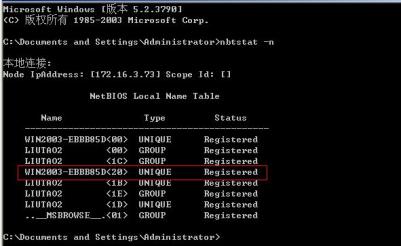

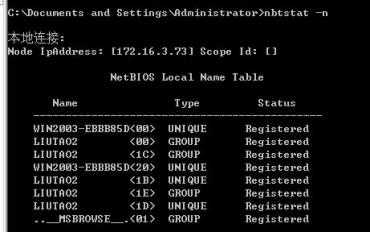

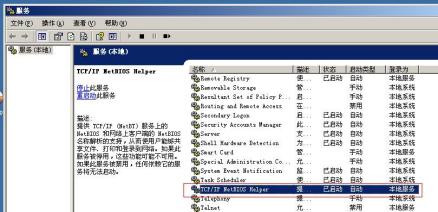

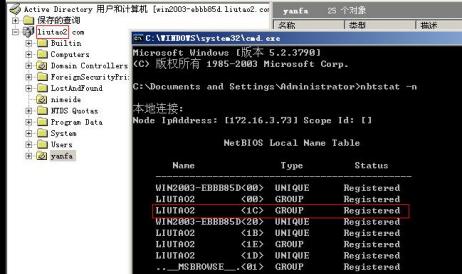

(1)netbios 服务未启用,检查方式在 windows server 命令窗口中输入 nbtstat -n :

检查是否能显示 netbios 本地缓存表,如果显示不出,则表示 netbios 服务器未启用。此 时,按照如下方法将 netbios 服务开启:

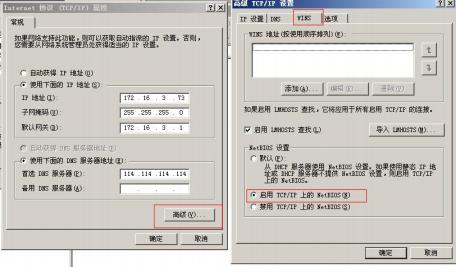

(2)如果依然无法加入 AD 域,则检查用户 AD 域的域名和 netbios 名不相符,此时,检查 netbios 缓存表中 AD 域 netbios 名与 AD 域域名是否相同(忽略大小写差异) ,如果不相同,则 在 ldap 服务器配置字段 NETBIOS 名中将 AD 域 netbios 名填入。

(3)如果依然无法加入 AD 域,则将计算机 netbios 名填入 ldap 服务器的计算机名选框